coffee勒索新变种来袭,目标直指高校与科研机构

- 2022-12-12 15:52:43

近日,360政企安全集团高级威胁研究分析中心 (CCTGA勒索软件防范应对工作组成员)监测到针对国内高校与科研机构的Coffee勒索病毒又出现了新的变种,新变种对加密触发方式、加密格式、远程勒索shellcode C2获取方式等进行了更新调整。新变种通过邮箱传播,加密过程更加隐蔽,潜伏期最多可长达15天,同时使用DNS隧道技术来获取C2信息,免杀能力更强。

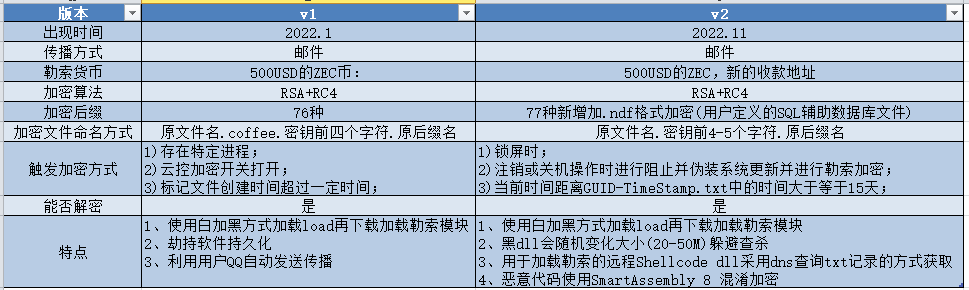

Coffee勒索病毒最早出现在2022年1月,主要通过群发钓鱼邮件、QQ群文件、QQ自动发送等方式进行传播。截止目前,该勒索病毒经过多次版本迭代,下表为对该勒索病毒主要两次版本变化的比较:

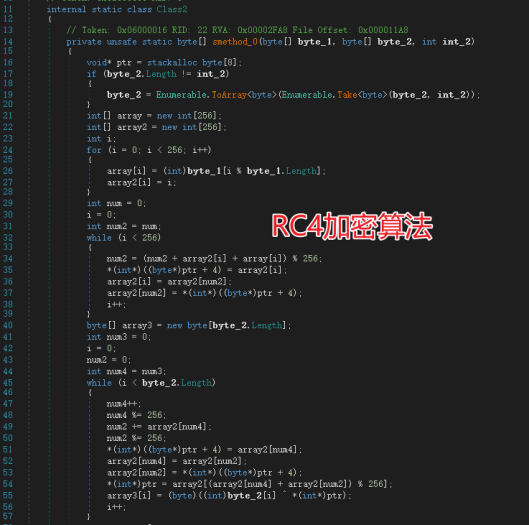

新变种的加密算法和之前版本并未发生变化,仍然使用RC4加密,以获得快速加密的效果。本次新变种仍然只加密文件前2M的头部数据,密钥生成算法等未作修改,中招用户可尝试使用360解密大师进行解密。

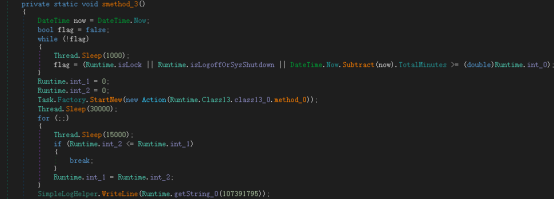

新变种对触发加密的条件做了限制,使加密过程更加隐蔽!加密时机变为:

1)锁屏时;

2)注销或关机操作时进行阻止并伪装系统更新并进行勒索加密;

3)启动时间大于等于15天;

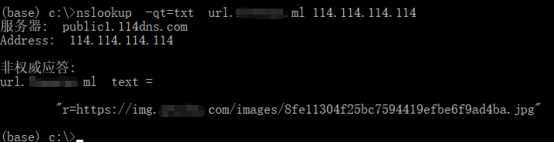

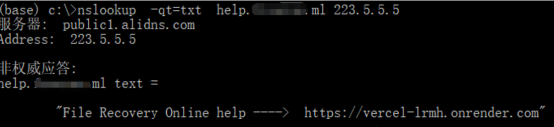

新变种在获取远程payload地址的方式进行了调整,使用了DNS隧道的方法,在C2信息隐藏在了域名的txt记录中。

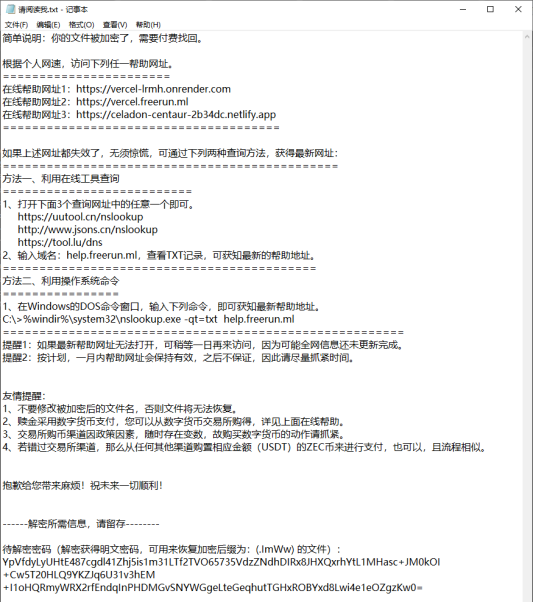

同时勒索信相关的帮助链接也采用了类似的方式来进行解析更新:

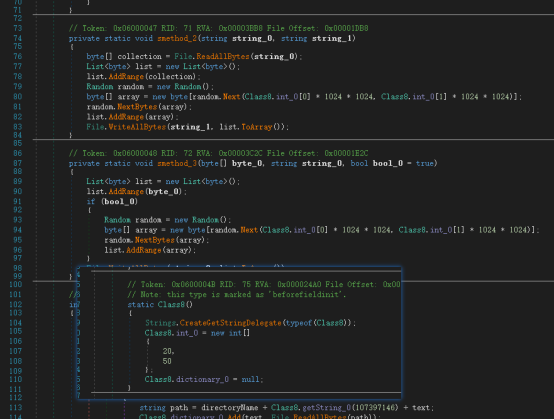

新版病毒在执行方面,也使用了新的免杀手段,在白利用加载的dll会随机生成大小为20-50M的文件,以提升杀软收集样本的难度,躲避杀软查杀。

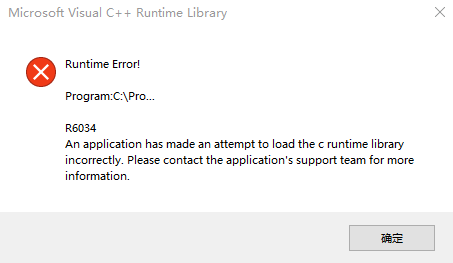

病毒在运行后,会弹出假的VC运行库错误提示框,以迷惑用户:

与之前版本相比,勒索信的内容有细微变化 :

安全提醒:

该病毒主要攻击高校与科研院所,用户在收到来历不明的邮件时,务必谨慎访问。使用360全系列安全终端产品的用户无需担心,360安全产品可正常拦截与查杀该病毒。在此,360安全大脑提醒用户:

1.安装并使用安全软件,不随意退出防护功能。

2.谨慎打开QQ消息,QQ群共享文件,以及邮件附件中的文件,打开这些文件时,如果安全软件提示拦截或报毒,切勿继续执行。

解密:

目前360解密大师已经第一时间支持了该勒索病毒解密,受到Coffee勒索病毒影响的用户,可尝试使用360解密大师解密,或联系360安全中心寻求帮助。

IOCs:

SHA1:

54c4e6dd65919a2af99b6a76347c0b33ccea4c7f

1901fcff1c2f14e76b872566b87f2ddfa547e81a

6361f765abf69c04756e0444d4f351363c9120c7

ZEC收款地址:

zs1d2f2qtzfym7spjn9juterfl4vya4g77mj6d8cs9gvpnjfjg0awsyfrr6242udl2fdp3zcjczhkh

URL:

hxxps://img.gejiba[.]com/images/8fe11304f25bc7594419efbe6f9ad4ba.jpg

url.freerun[.]ml

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号