地缘政治打破传统战争局限,工控领域成战略要地

- 2020-02-14 10:32:46

“给我一个支点,我就能撬动地球。”于当前全球发展大环境来看,ICS(工业控制系统)也许就是那个可以撬动整个地球的支点。至于为什么说ICS就是“支点”,我们可以看看刚过去的2019年,都发生了哪些事——2月,日本最大光学产品制造企业Hoya主机服务器感染挖矿病毒,病毒于内网终端迅速蔓延,大量数据被入侵者窃取、生产线停产三天。

3月,委内瑞拉最大的电力设施古里水电站突遇网络攻击,包括首都拉斯维加斯在内的13个州电力瘫痪,医疗、交通等各行各业全盘崩溃,而在7月,委内瑞拉电网再次沦陷,黑暗笼罩范围扩至全国16州。

6月,全球最大飞机零部件供应商之一阿斯科(ASCO)遭遇勒索软件投毒,致其IT系统瘫痪、四国工厂被迫停摆。

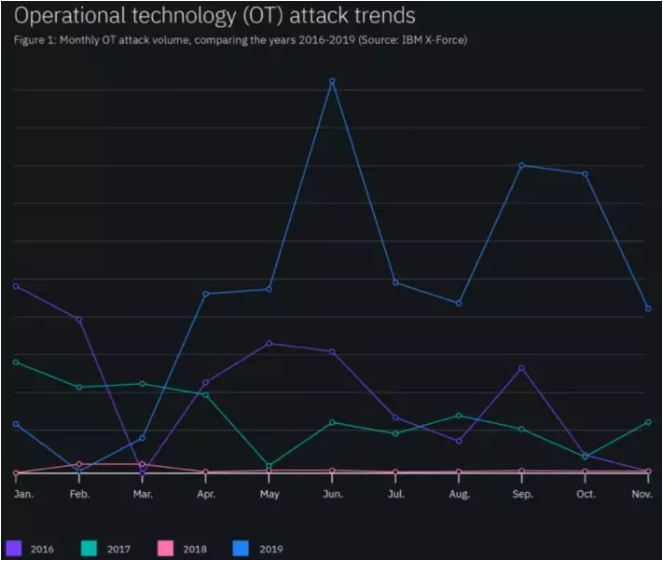

10月,印度库丹库兰核电站感染了具有朝鲜政府背景黑客组织开发的恶意软件,服务器被专门为电站编译的恶意软件控制,第二核电站机组被迫关闭。2019年,是全球ICS网络攻击大爆发的一年。最新IBM报告也指出,全球针对ICS和其他OT资产的恶意攻击,在2019年增长超2000%。

各国工控系统频频失陷,其危害之巨足以让世界被按下暂停键,想要“撬动地球”很简单,攻击ICS就能事半功倍。总的来说,ICS网络安全现状实在令人忧思。零日认为,想要减少ICS网络攻击对全球带来的动荡,就要彻底了解驱动ICS必须升级的各项因素,即ICS遭遇大量网络攻击的内外原因。

内部因素:使命重大且防御薄弱

为什么ICS对网络攻击者具备如此大的吸引力?

首先从基础因素分析,ICS本身肩负着重大使命。各国工控系统运行着全球的基础设施,同时支撑着全球经济发展。财富榜上全球2000强公司里有45%需要依靠ICS开展水、矿、电力、医药、食品等各项业务,而剩余的公司则需要其满足运输、HVAC系统等基本需求。

ICS无处不在,攻击ICS就等于破坏了目标的经济与物理发展。

其次是ICS网络的特殊性。区别于传统IT系统的安全第一,ICS重视系统稳定性、强调可用性,其安全优先级是可用性>完整性>机密性。此外,ICS网络通常不允许连接互联网、不能实时更新病毒库,病毒误杀也可能在ICS中产生致命后果,更不允许在运行期间进行系统升级(这也就是XP、Win7系统停服为什么会给政企用户带来重大安全隐患的原因之一)。

具备上述特殊性的ICS网络安全现状究竟如何,答案可想而知。受其追求稳定性和可用性影响,ICS运行环境相对落后,多数以“物理隔离”为核心安全手段。而且工业网络生命周期较长,许多已运行35年以上,系统大多年久失修。

在这种情况下,随着人工智能、大数据、云等新一代技术的蓬勃发展,新技术迫使封闭的ICS网络逐渐开放,软硬件安全隐患、补丁更新时效差、各类漏洞与日俱增等种种安全问题浮出水面,为网络攻击和病毒、木马的传播创造了有利环境。

ICS犹如怀揣宝藏过街的稚儿,成为攻击者眼中的“真香”目标。

外部因素:地缘政治成幕后推手

针对ICS的网络攻击纷至沓来,除了自身特性招攻击者青睐之外,这不得不提另一项复杂的外部因素,即地缘政治。我们有充分的证据表明,各国竞争对手正在瞄准能源和其他关键基础设施领域,超越传统的战争界限,ICS成为地缘政治的新战场。

追溯到2015年12月,乌克兰遭遇有史以来首次导致停电的网络攻击,也是工控攻击具有里程碑意义的重大事件。当时网络间谍情报人员指出,此次攻击来自俄罗斯黑客组织。这种在其他战争中可被视为越线的行为,却并没有在此引发相应的重视。

随后,全球ICS迎来WanaCry、NotPetya的接连突袭。在NotPetya袭击过程中,乌克兰切尔诺贝利核电站的辐射监测系统下线,英国广告公司、美国制药公司、法国建筑公司、德国物流公司……均受其影响。

总之,这场“有史以来最具破坏性和最昂贵的网络攻击”导致全球各行各业均有所停滞,而这一次世界不再沉默,美国站出来谴责俄罗斯军方的攻击行为,但也仅此而已。

地缘政治驱动下的传统战场真刀明枪,各国不敢轻举妄动。而新战场却一片混沌,无人管束、难以制约且具有同等破坏力,针对ICS的网络攻击一时间成为国家竞争的有利手段。

再说近的,美国与伊朗互相伤害的硝烟还未散去。在美军击落伊朗“军神”苏莱曼尼后,大家都知道,美国工控系统危矣!伊朗是什么来头?伊朗黑客曾成功摧毁沙特、阿联酋、卡塔尔等各国油气和石油公司系统,拥有世界顶级网络杀器APT33,近年来专攻工控系统的国家级APT组织。

除美伊博弈外,近在岁末年初之际,就有韩国数百工业企业遭遇APT攻击,波及全球;红海地区也爆发了“黑暗危机”,也门地区2800万人互联网失陷。现在看来,震网、停电已经成为常见的政治攻击手段。

当然,外部因素中也少不了作为攻击工具的恶意软件的进化,其复杂性、多样性也是威胁ICS安全的关键因素。

据IBM专家表示,在2019年ICS攻击中发现的主要恶意软件是Echobot,是Mirai IoT恶意软件的变体。尽管问世时间短,但它整合了大量针对ICS企业及产品的漏洞以作攻击。这种恶意软件长期运行且不断发展变化,也导致ICS安全威胁持续增长。

最后,根据当前发展形势来看,零日认为物联网的发展与加入,使ICS被攻击的载体增加,可能IoT设备也将成为攻击ICS的有利跳板,这一点还需大家重视。

零日反思

当前的ICS攻击,停留在经济损失、运行停摆等阶段,尚未对竞争对手造成重大人身伤害,如污染供水、干扰作业等危害。但是我们要时刻警惕,在政治竞争和经济因素的驱动下,ICS攻击是否能始终保持不突破下限?这个答案很难回答。

可以预见的是,未来ICS威胁仍在加剧,人们对此类攻击的安全意识正在提高。

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号