每周威胁预警

- 2018-05-18 18:36:16

本周,针对服务器的挖矿木马攻击呈现下降趋势,主要原因是针对Weblogic服务端的挖矿僵尸网络yamMiner在这段时间销声匿迹了。此外,利用Office漏洞释放银行木马的攻击数量有所增加,攻击者多使用带有恶意宏的文档释放银行木马Pony。

1.挖矿木马攻击

IOC

hxxp://192.99.142.***:8220/1.ps1

hxxp://192.99.142.***:8220/xmrig.exe

hxxp://103.1.152.**/files/bat

hxxp://103.1.152.**/files/restart

hxxp://103.1.152.**/files/win64

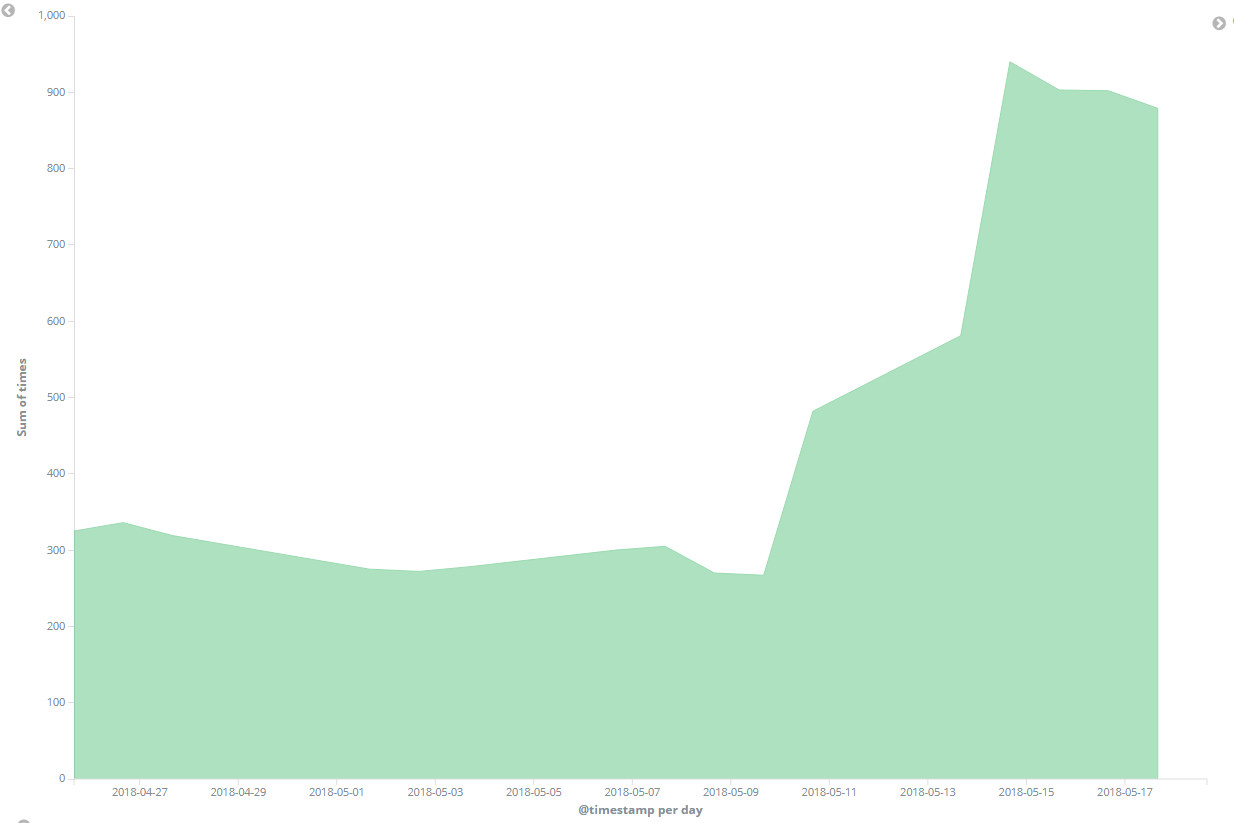

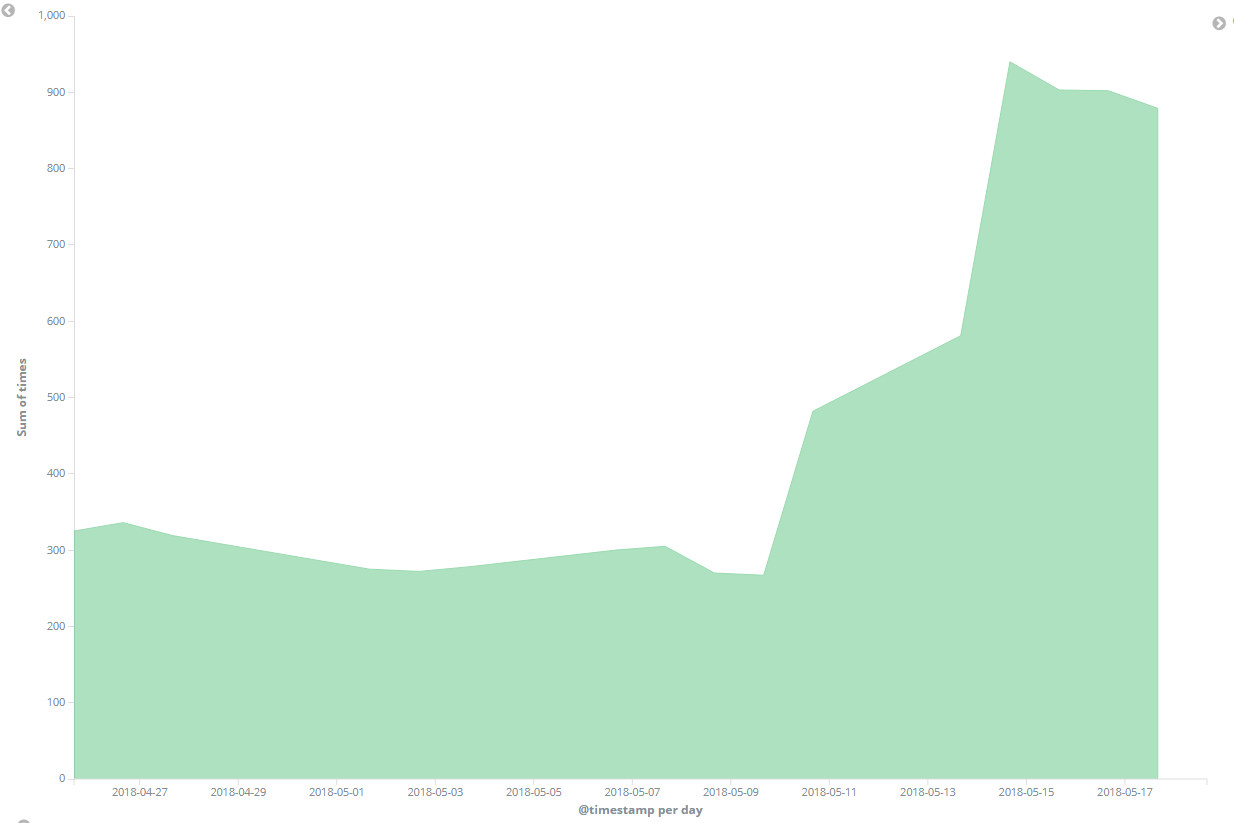

WannaMine传播量变化趋势,可见自本周期其控制的主机数爆发式增长

hxxp://150.109.48.***/go.jpg

hxxp://198.50.179.***:8020/taskhostxz.exe(这个域名在上周的文章中提到过,由于其本周数量上涨较多,继续告警)

Pony

hxxp://taj-texti***.com/zlm/we.exe

hxxp://aftoncherni***.com/000000111.exe

LokiBot

hxxp://bte***.com/wp-includes/id3/fally.exe

hxxp://servicelearn***.thu.edu.tw/albert.exe

hxxp://operco***.co/king/build_output4a8d6b0.exe

hxxp://secured.er***.com/plugins.hta

hxxp://secured.er***.com/adobe.123

hxxp://ayerstechnol***.com/inc/iul.exe

AgentTesla

hxxp://halimof***.com.tr/ana/alaba.exe

NanoCore

http://trendingbrandedlooko***.com/osas/okmi.exe

其他家族

hxxp://uploadt***.is/1//f/3msyzpa

hxxp://2topor***.432.com1.ru/pdf/donstan.msi

hxxp://arena-stu***.com.mx/n1.exe

hxxp://momer***.com/atsms\

hxxps://lycianwayultramarat***.com/order_list.exe

hxxp://5.152.203.***/rex

1.挖矿木马攻击

yamMiner销声匿迹。监控情况显示,最早利用Weblogic远程代码执行漏洞CVE-2017-10271攻击服务器植入挖矿木马的yamMiner家族在这段时间销声匿迹。之前yamMiner一般保持3-5天一更新的更新频率。进入5月份以来,yamMiner不再进行更新,其PowerShell载荷主要托管地址一直为hxxp://192.99.142.*:8220/1.ps1,其他组件(例如挖矿程序)也托管在这一ip地址上。而PowerShell载荷1.ps1的最后修改时间为2018年4月29日,也就是说yamMiner的载荷已经有半个多月没更新了,这显然不符合其特点。有趣的是,yamMiner针对Linux服务器的攻击载荷依然在更新中(hxxp://192.99.142.*:8220/logo8.jpg),这说明了其在针对Windows服务器的攻击上可能遇到了较大阻力。此外,yamMiner其他次要的载荷传播量也不如之前。

IOC

hxxp://192.99.142.***:8220/1.ps1

hxxp://192.99.142.***:8220/xmrig.exe

hxxp://103.1.152.**/files/bat

hxxp://103.1.152.**/files/restart

hxxp://103.1.152.**/files/win64

- WannaMine传播量爆发式增长。针对Weblogic服务端的另一大挖矿僵尸网络WannaMine在这段时间呈现爆发式增长,这得益于其对新漏洞CVE-2018-2628的使用。该家族也在这一周成为针对Weblogic服务器的最大挖矿木马家族。具体IOC请见上周的文章。

WannaMine传播量变化趋势,可见自本周期其控制的主机数爆发式增长

- 一些老漏洞被重新使用。挖矿僵尸网络一般选择使用Java作为服务端组件的服务器,这类服务器一般存在许多便于利用的远程代码执行漏洞。Struts2漏洞、JBoss后门等老漏洞也颇受欢迎。

hxxp://150.109.48.***/go.jpg

hxxp://198.50.179.***:8020/taskhostxz.exe(这个域名在上周的文章中提到过,由于其本周数量上涨较多,继续告警)

- Office漏洞利用攻击

- 来自国外的银行木马、后门程序以及远控木马依然是Office漏洞攻击的主力,这些木马主要用于窃取用户计算机上的隐私文件、网站密码、加密数字货币钱包等。从监控情况看,这一周利用带有恶意宏的文档传播银行木马的情况居多,利用微软公式编辑器漏洞的攻击趋势较平稳。此外,本周出现多个新的Office漏洞payload托管地址,详见IOC。

Pony

hxxp://taj-texti***.com/zlm/we.exe

hxxp://aftoncherni***.com/000000111.exe

LokiBot

hxxp://bte***.com/wp-includes/id3/fally.exe

hxxp://servicelearn***.thu.edu.tw/albert.exe

hxxp://operco***.co/king/build_output4a8d6b0.exe

hxxp://secured.er***.com/plugins.hta

hxxp://secured.er***.com/adobe.123

hxxp://ayerstechnol***.com/inc/iul.exe

AgentTesla

hxxp://halimof***.com.tr/ana/alaba.exe

NanoCore

http://trendingbrandedlooko***.com/osas/okmi.exe

其他家族

hxxp://uploadt***.is/1//f/3msyzpa

hxxp://2topor***.432.com1.ru/pdf/donstan.msi

hxxp://arena-stu***.com.mx/n1.exe

hxxp://momer***.com/atsms\

hxxps://lycianwayultramarat***.com/order_list.exe

hxxp://5.152.203.***/rex

360安全卫士

360安全卫士 360安全卫士极速版

360安全卫士极速版 360企业安全云

360企业安全云 360杀毒

360杀毒 360反勒索服务

360反勒索服务 360安全浏览器

360安全浏览器 360极速浏览器X 64位

360极速浏览器X 64位 360安全云盘

360安全云盘 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救灾版

勒索病毒救灾版 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 桌面助手

桌面助手 苏打办公

苏打办公 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360壁纸

360壁纸 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 安全客

安全客 360极速浏览器

360极速浏览器 手机助手

手机助手 安全换机

安全换机 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360保险

360保险 360可视门铃5Pro

360可视门铃5Pro 360小水滴5C

360小水滴5C 360摄像机云台7P

360摄像机云台7P 3C云台电池版

3C云台电池版 云台变焦版1080P

云台变焦版1080P WiFi6 路由器V6G

WiFi6 路由器V6G WiFi6 全屋路由V6

WiFi6 全屋路由V6 家庭防火墙路由器V5X

家庭防火墙路由器V5X 路由器V5M

路由器V5M 360 随身WiFi 3

360 随身WiFi 3 360儿童手表9X

360儿童手表9X 360 儿童手表8XS

360 儿童手表8XS 360 儿童手表Kido S2

360 儿童手表Kido S2 360 儿童手表Kido B2

360 儿童手表Kido B2 360 智能健康手表

360 智能健康手表 行车记录仪G300 3K

行车记录仪G300 3K 行车记录仪K980 4K

行车记录仪K980 4K 行车记录仪G600

行车记录仪G600 行车记录仪G380

行车记录仪G380 360车载充气泵Q3

360车载充气泵Q3 360手持洗地机F100

360手持洗地机F100 扫地机器人X100 MAX

扫地机器人X100 MAX S8 Plus集尘版

S8 Plus集尘版 扫地机器人X95礼盒版

扫地机器人X95礼盒版 运动蓝牙耳机SNE1

运动蓝牙耳机SNE1

京公网安备 11000002002063号

京公网安备 11000002002063号