疫情还未结束,黑客纷纷复工。前有利用“冠状病毒”热词攻击外贸航运的间谍木马盗取信息,后有利用论坛传播的”已锁定“勒索病毒兴风作浪,非常时期的网络安全隐患逐渐浮出水面,网络犯罪日渐飙升,这个2020年注定不凡。 近日,360安全大脑监测到“已锁定”勒索病毒再度更新。作为2020年国产勒索病毒的“新星”,该病毒在2020年1月就曾被360安全大脑捕获解密,其加密用户文件后会修改后缀名为“已锁定”,彼时感染了数千用户。如今,不足月余的时间,它便携新版本卷土重来。

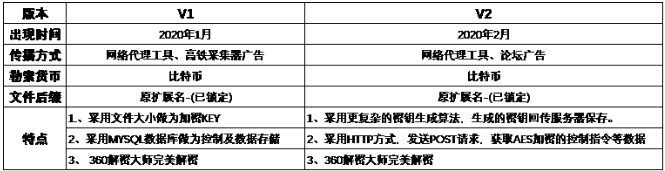

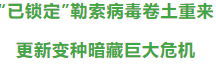

围绕传播渠道、加密算法等攻击方式,360安全大脑深度分析了这两个版本的“已锁定”勒索病毒。种种迹象表明,V2版本的“已锁定”经过一轮升级更新之后,攻击爪牙愈发尖利,正在伺机发起更大规模的勒索病毒攻击风暴。

在上一版本中,“已锁定”勒索病毒主要采用网络代理工具、高铁采集器广告传播,而在本次更新中,它转而将用户覆盖面更广的论坛广告作为其主要的扩散阵地,这无疑大大提升了病毒的扩散速度。

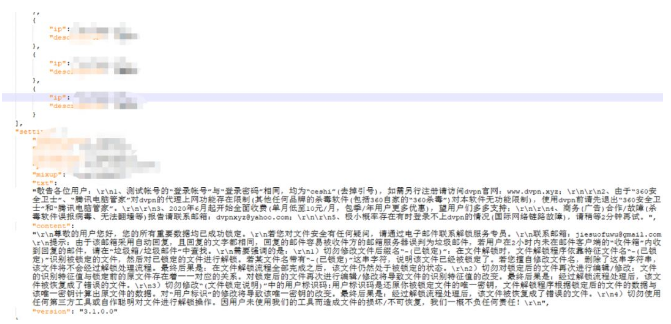

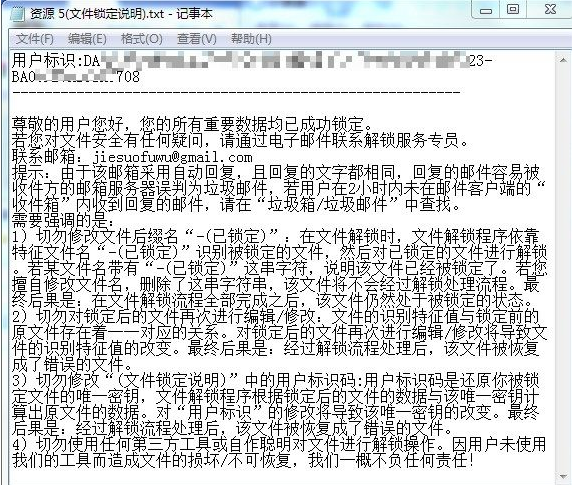

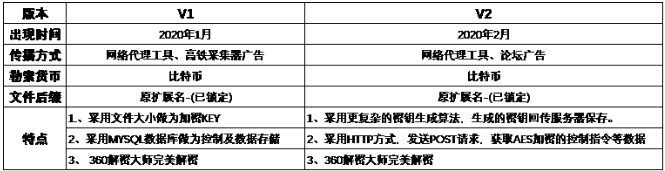

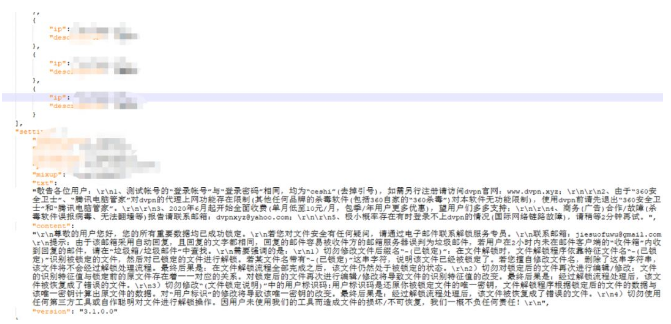

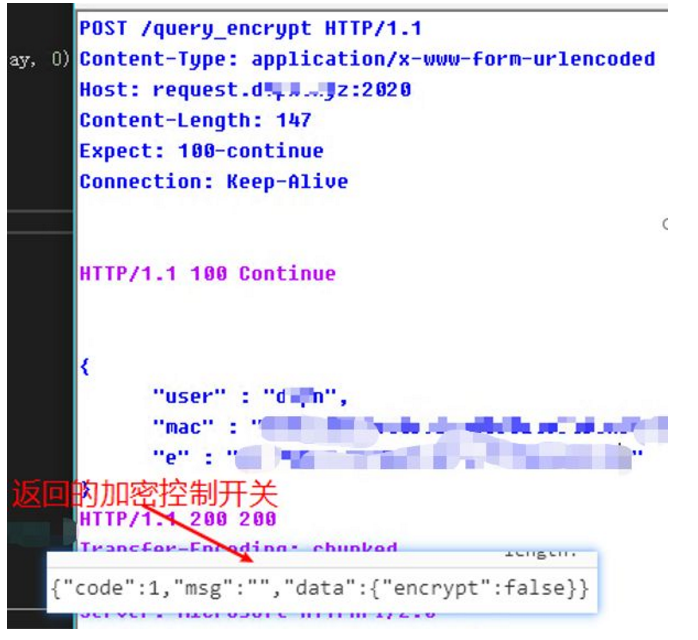

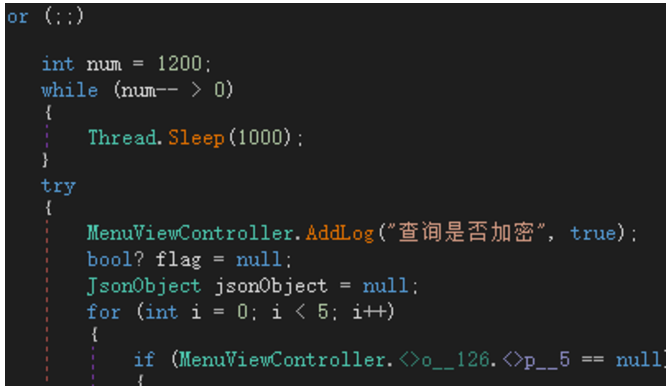

更为重要的是,“已锁定”勒索病毒除了在传播方式上略有变化之外,在加密算法上也进行了优化。此前它主要采用文件大小作为加密KEY,而在V2版本中,“已锁定”虽然仍然只对文件前4KB进行加密,但却 使用了更为复杂的密钥生成算法,使用的KEY也做了很大的修改。 如下图所示,病毒作者在勒索病毒程序请求服务器列表的时候就已经带上了留给中招用户的勒索赎金提示文字。同时,已锁定勒索病毒还会通过获取中招设备的机器码,生成一个“MAC“信息,和生成的密钥一并POST回服务器。所以一般来讲,受害者联系黑客之后,病毒作者可以通过机器码识别到具体的中招用户以及文件加密密钥。

生成随机密钥后回传到服务器

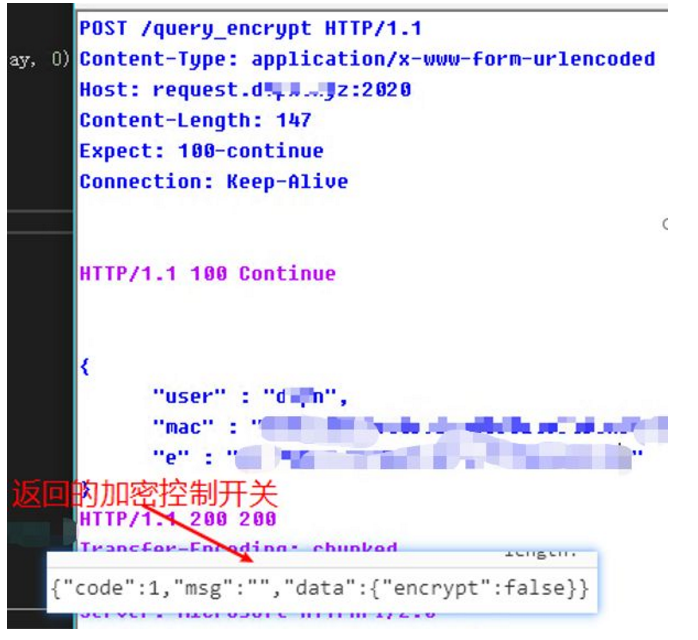

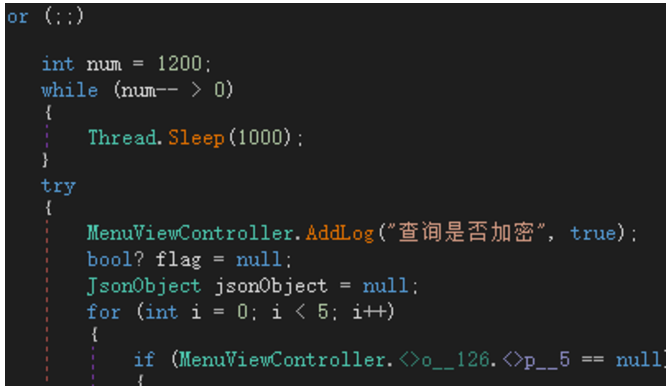

更有意思的是,此前“已锁定“勒索病毒主要通过连接云端数据库来决定是否执行加密代码,而在本次更新中,攻击者为方便控制本次病毒的潜伏期,会设定程序启动后每20分钟发起一次请求,查询是否需要加密。这样一来,中招用户便难以察觉到机器中招的根本原因。

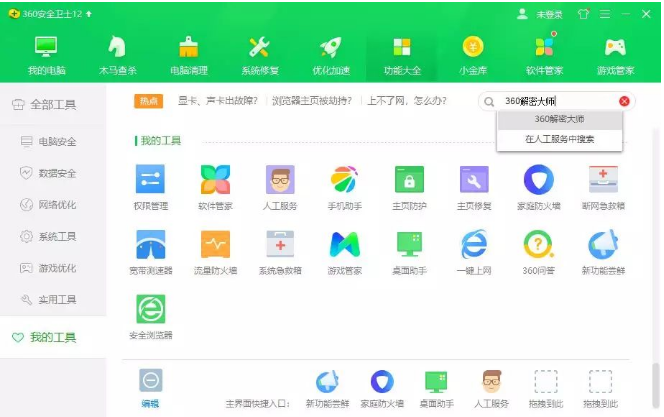

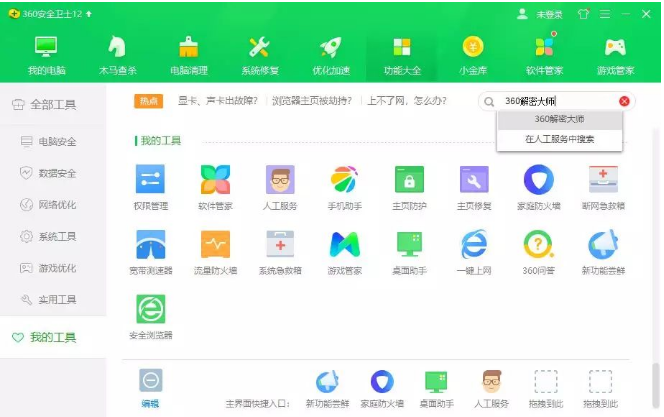

近年来随着数字化的不断普及,各行各业的业务连续性也跟数据安全直接画上了等号,由此而引发的勒索病毒攻击也越演愈烈,“已锁定”勒索病毒便是这座灰黑产业大山的缩影。尤其当下疫情防控工作正进行到关键时刻,一旦医疗机构及复工企业遭遇勒索病毒攻击,后果不堪设想。 作为国内最大的网络安全公司,360发挥自身的强大优势,在勒索病毒防治领域深耕多年,重磅推出了系列应对举措,且已取得了显著成效。 其中之一的勒索病毒解密工具-360解密大师,已成功实现三百余种勒索病毒及其最新变种的解密,GandCrab(“侠盗”勒索病毒)、Jsworm、x3m等悉数在内。自“已锁定“勒索病毒面世以来,360安全大脑严密监测其攻击动向。在其数个版本的更新中,360解密大师均极速响应,完美实现对“已锁定“勒索病毒全系解密,中招用户可在360安全卫士中找到“功能大全”,搜索安装“360解密大师”功能,点击"立即扫描"恢复被加密文件。

此外,当下复工在即,为避免该勒索病毒攻击的趋势进一步蔓延,360安全大脑建议广大用户做好以下防御措施,保护电脑隐私及财产安全: 1、下载安装360安全卫士,并保证开启,拦截各类病毒木马攻击; 2、对于安全软件提示病毒的工具,切勿轻易添加信任或退出安全软件运行; 3、一旦中招勒索病毒,切记不要轻易向病毒作者支付赎金,可前往lesuobingdu.360.cn根据提示操作,查询识别了解病毒详情,并使用360解密大师恢复被加密文件。

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号