作为当下网络黑灰产变现的最佳方式,勒索病毒可以说是全球网络空间阴云密布的幕后推手之一,人人闻之色变。它如同一个暗藏在"代码丛林"中的数字怪物,无需一砖一瓦,仅凭加密文件便在须臾之间堆砌了自己的勒索王国;不费一兵一卒,便让一家企业从黄金时代跌落至凛冽冬日,众人挥泪告别梦想。

当"数字巨兽"轰隆而过,即便没有硝烟,没有炮火,却也留下了难以修复的断壁残垣。

说起来,这巨兽历史悠久,要深度了解它,还得从30年前讲起。

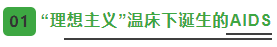

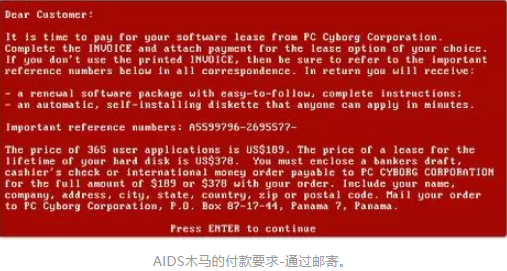

1989年,在大多数人还不知道互联网为何物的时候,哈佛学生约瑟夫·L·波普在遥远的大洋彼岸就开始用网络搞事情了。他制作了一款电脑病毒-AIDS木马,并将其隐藏于软盘之中,分发给了当时在斯德哥尔摩举行的国际卫生组织艾滋病大会的参与者。该木马会监测用户机器重新启动的次数,一旦超过90次,便会隐藏电脑上所有目录并将文件名称加密。随后留下便条称受害用户软件租约已到期,邮寄189美元到指定地址才能重新访问系统。

世界上第一例勒索病毒由此诞生。然而,由于AIDS木马技术相对落后,所以没过多久就遭到了安全专家们的重锤,但这并不影响它引发此后将近30年的勒索病毒攻击浪潮。

时间流淌,AIDS木马带着它独有的理想主义走进了历史深处。而冥冥之中皆有定数,2006年,另一个同样致力于加密文件的“Archievus”勒索病毒登上历史舞台。它会将系统中“我的文档”里面的所有文件都加密,并要求用户从指定网站购买密钥解密文件。与AIDS不同的是,Archievus勒索病毒在攻击中首次使用了非对称加密算法。这种算法的解密难度更大,如果没有专业工具,恢复文件的可能性几乎为零,病毒作者拿到赎金的可能性也就大大增加。尽管如此,此时勒索病毒们瞄准的目标主要是家庭用户,索要的金额也普遍只有数百美元,且以标准货币支付,操作并非十分隐秘。随着网络安全技术的不断发展,这一勒索攻击基本与普通的绑架勒索无异。因此,在这场正义与邪恶的较量之间,勒索病毒其实并不占优势。

但很快,事情迎来了转机,比特币异军突起打破了勒索病毒的困局。

2010年5月,一个名叫LaszloHanyecz的程序员用1万个比特币买了价值25美元的两份披萨,开启了使用虚拟货币秘密支付现实商品的先潮。

这令攻击者如获至宝,相比银行转账,这类虚拟货币具备天然的匿名性,其交易过程极难追踪定位。自此,勒索病毒改弦更张,开始要求用户使用虚拟货币支付赎金。另一方面,随着虚拟货币价格的不断攀升,黑客所收获的勒索利润也水涨船高。自古财帛动人心,巨额利润诱惑下,不少黑客开始铤而走险,他们开始更加大胆地推送勒索软件,瞄准更大的目标发起大规模的攻击。

2017年,美国NSA网络武器库”永恒之蓝”漏洞的泄露,更是天赐良机,一场席卷全球的Wannacry勒索病毒浩劫就此发生,150个国家和地区,30万台电脑被感染,直接经济损失高达500多亿人民币。

前人的造富奇迹让后来者浑身充满了力量,在那之后,各路黑客、病毒制作者默契十足,开启了一轮又一轮“网络淘金热”。

2018年,勒索病毒发展迎来井喷式爆发,GandCrab、Satan、GlobeImposter等各大勒索家族纷纷登场,瞄准全球个人、企业、政府等大规模发起攻击,入侵手段花样翻新,勒索赎金更是屡创新高,网络安全形势愈发扑朔迷离。

世界高速运转,时间线推到了2019。如果说,2018年是勒索病毒井喷式爆发的一年,那么2019就是瞄准企业等大型机构,使用多种入侵手段发动大规模攻击的一年。GandCrab-“侠盗”落幕,偃旗息鼓

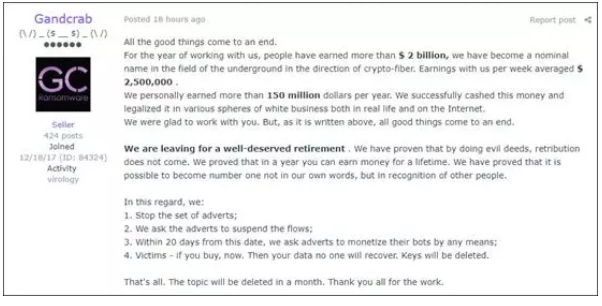

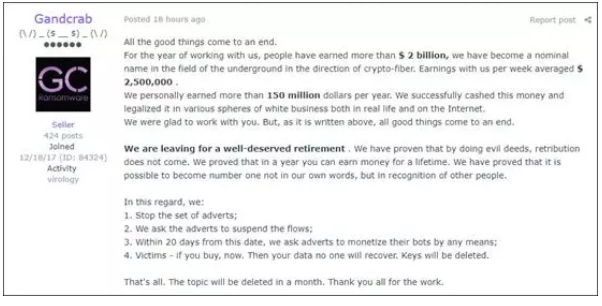

这一年,风靡全球的GandCrab“侠盗”病毒,瞄准医疗行业、银行、政府行政机构、制造业等大型企事业单位发起攻击,足迹遍布罗纳尼亚、巴西、印度等数十个国家和地区,历经5大版本的更新迭代,黑客团伙日进斗金。今年6月份,他们在社交平台上称已赚够超20亿美金,高调宣布隐退。

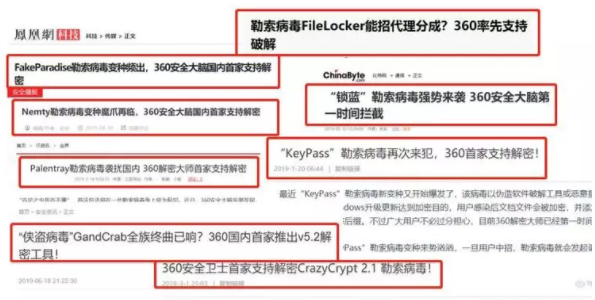

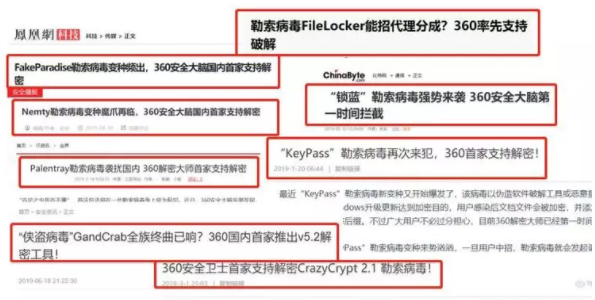

在此期间,360安全大脑紧密监控“侠盗”动向,拦截其各个版本发起的勒索攻击,360解密大师成功实现对该勒索病毒全系的解密支持,保护了无数用户免遭“侠盗”劫持。

Sodinokibi-接力登场,另起炉灶

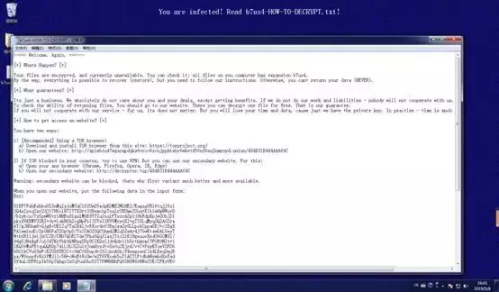

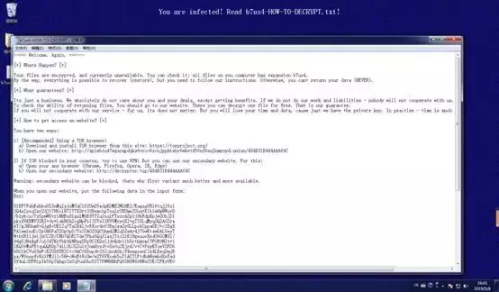

随着GandCrab高调退出,它的继任者Sodinokibi(也称 “锁蓝”)勒索病毒接力登场。Sodinokibi主要通过钓鱼邮件、漏洞利用工具、RDP暴力破解等渠道传播,2019年,全国多省大中型企业持续遭到该勒索病毒攻击。其部分变种会将受害者屏幕变成深蓝色,并且以2500-5000美金不等的赎金全球撒网,在不到半年时间,该勒索病毒已非法获利数百万美元。

有趣的是,360安全大脑监测到,Sodinokibi与GandCrab有着明显的代码重叠。据此推断,GandCrab的部分成员或许并没有收手,而是另起炉灶运营起了Sodinokibi。

GlobeImposter-十二生肖,瞄准医疗

GlobeImposter勒索病毒主要通过RDP远程桌面弱口令爆破进行攻击,得手之后会以“十二生肖英文名+444”的后缀名字加密文件,也因此得名“十二生肖”勒索病毒。

它主要通过入侵医院、政府行政机构等大型企事业单位来扩张自己的勒索版图:

- 2018年初GlobeImposter感染国内一省级儿童医院,严重影响业务运转;

- 2018年9月GlobeImposter入侵山东十市不动产系统,致其系统停用;

- 2019年3月10日,360安全大脑监测发现GlobeImposter勒索病毒家族进一步蔓延,多家大型医院受到不同程度的感染。

在GlobeImposter发动的多轮攻击之下,该家族在勒索病毒的占比由2017年的3.2%快速跃升至2018年的24.8%,而2019年上半年更是进一步提升到了26.6%。“九尾狐”-百足之虫死而不僵

“百足之虫死而不僵”,这句话用于形容Palentray勒索病毒极为贴切。 它以不断变换加密文件后缀著称,自2018年起便在国外大规模传播,短短数月时间,便已更新了amgio_S1、amigo_x3、.mira、.yum、.Pluto以及.Netptune等数个变种,堪称勒索界的“九尾狐妖”,也因此得名“九尾狐”勒索病毒。 针对该勒索病毒攻击态势,360安全大脑极速出击,识别“九尾狐妖”所有变化,国内首家支持该勒索家族全系列解密。

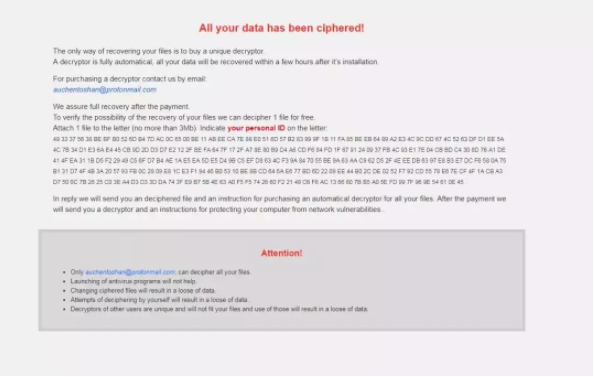

Maze(迷宫)-高价值机器,高金额赎金

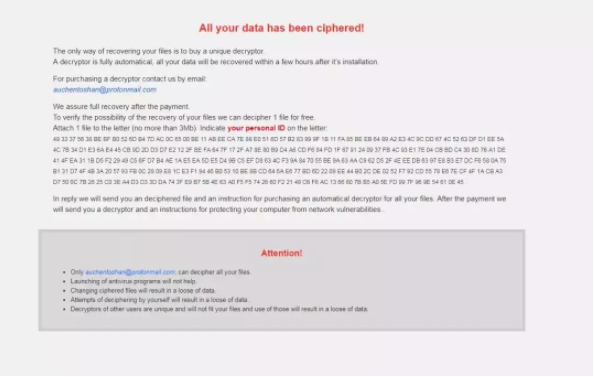

Maze(迷宫),又称Chacha勒索病毒,最早于2019年5月份由Malwarebytes安全研究员首次发现。此勒索病毒主要使用各种漏洞利用工具包Fallout、Spelevo,伪装成合法加密货币交换应用程序的假冒站点或挂马网站等方式进行分发传播,高价值的个人电脑、办公电脑以及企业服务器成为重灾区。 纵观勒索病毒发展史,不难看出,在近30年的时间跨度里,这株在理想主义温床下诞生的勒索萌芽,经过岁月的洗礼已逐渐“枝繁叶茂”,正将长成网络空间病毒攻击的“参天大树”。更令人不安的是,相比“抓肉鸡”、“僵尸网络”等这些传统的变现方式,勒索病毒无需多环节操作,其变现能力更为粗暴直接,未来或许将被越来越多的网络“灰黑”产采用。而被打击的目标,在未来也必将已不再局限于计算机和Windows系统。2019年,数据库、各种嵌入式设备、专用设备上均被曝出受到勒索病毒攻击影响,以往主要出现在 Windows 平台的勒索病毒,目前在 Android,MacOS,Linux 上也屡有发生。 此外,勒索病毒在索要赎金的入侵方式上也不断创新求变。2019年,Maze勒索病毒团伙就曾专门创办了一个网站,用于公布那些不配合的受害者信息,并以此作为筹码威胁用户尽快支付赎金。

这种先盗取机要信息,再投放勒索病毒破坏数据的新型攻击形式,对于拥有庞大数据规模和运营体系的企业、政府、银行、医院等大型机构来说,无异于一记重击。在网络飞速发展的当下,数据被称为智能时代的“石油“,是互联网相关行业发展的重中之重,一旦遭遇勒索病毒攻击,必将带来严重损失,甚至会影响到整个城市、国家的正常运转。

对此,总部设在荷兰海牙的欧洲刑警组织与国际刑警组织曾共同发布报告说,2019年最明显的勒索软件攻击是针对地方政府,这对全球城市都是一种警示,未来勒索病毒形势不容乐观。

网络世界波云诡谲,历史舞台肃穆寂静,一束光正照来人。

这些年,360安全大脑持续不断地和勒索病毒、黑产组织甚至国家级网络部队作战,并推出了全球规模最大、最有效的勒索病毒解密工具360解密大师。据统计,仅2019年前11个月,360解密大师共计更新版本42次,累计支持解密勒索病毒超过320种,服务用户机器超26000台,解密文件近8500万次,挽回损失超5.47亿元。

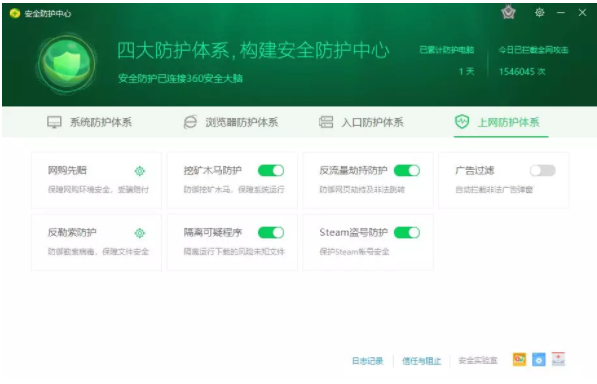

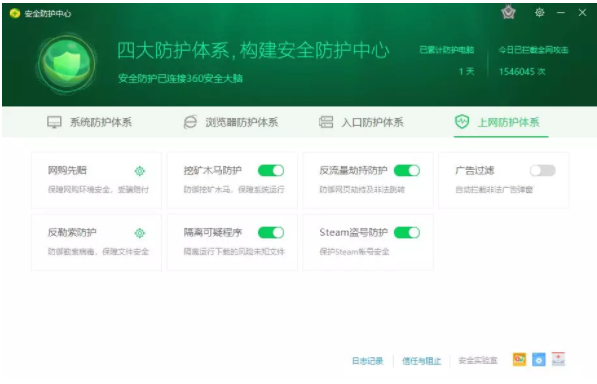

除此之外,作为全球最大的网络空间雷达防御系统,360安全大脑积累了大量的网络安全大数据和全景攻防知识库、全球顶尖的网络安全专家,可全天候监测捕捉网络安全威胁异动,为个人用户及企业机构持续释放全方位安全守护力。

作为国内最大的网络安全厂商,360集团愿意将360安全大脑的技术输出给各大企业,在全国构建分布式的网络安全大脑体系,以此提升企业应对勒索病毒等大规模网络攻击的能力。此外,为有效应对此类威胁,360安全大脑建议企业、医院、银行等大型机构进一步加强弱口令、漏洞、文件共享和远程桌面管理等自身信息安全管理能力,做好以下防御措施,保护电脑隐私和财产安全: 1、尽快前往www.360.cn下载安装360安全卫士,全面拦截各类勒索病毒攻击。 2、企业服务器管理员不要为多台机器使用相同的账号和口令,确保登录口令复杂性,并做到定期更换。 3、重要资料的共享文件夹应设置访问权限控制,并进行定期备份;定期检测系统和软件中的安全漏洞,及时打上补丁。 4、个人用户应从正规渠道下载安装软件,慎用各种激活工具;对不熟悉的软件,如果已经被杀毒软件拦截查杀,不要添加信任继续运行。 5、遇到陌生人发送的邮件,要谨慎查看,尽量避免下载附件。如需要下载,也要先用安全软件对附件进行检查。

6、中招勒索病毒之后切忌病急乱投医,应立即前往lesuobingdu.360.cn确认所中勒索病毒类型,并在360安全卫士中找到“功能大全”,搜索安装“360解密大师”功能,点击"立即扫描"恢复被加密文件。

若所中病毒为新型病毒,用户可通过“360反勒索服务”向360安全专家寻求帮助:

2)打开其中的“反勒索防护”功能,并点击“申请服务”。按照指导提交必要的资料,并耐心等待工作人员处理。

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号