最坚固的堡垒往往是从内部攻破。

导读:今年是“震网”病毒发动首次攻击的第十个年头。作为全球第一个已知的国家级网络武器,它不仅令伊朗骄傲的核计划“流产”,同时还以谜一样的背景和如何步步为营地进行潜伏渗透最终给出致命一击,引发着不少安全研究员进一步探讨。据新披露消息显示:震网病毒初始感染是靠荷兰情报机构雇佣的内鬼操作完成。根据这份信息,智库以时间线顺序将“震网”病毒的进行了系统性梳理,并在梳理中发现人是网络战中最薄弱环节越发凸显。

距美国和以色列发动震网攻击摧毁伊朗核计划已有十年。十年来,一个持久的谜团一直困扰着军事战略家、信息安全专家、政治决策者和广大公众:

美、以两国是如何在高度安全的铀浓缩工厂将其恶意软件带入计算机系统的呢?

伴随更多信息的披露,谜底终浮出水面。近日,国外媒体最新披露显示:震网病毒初始感染是因荷兰情报机构雇佣的内鬼。根据这份信息,智库对“震网武器”进行进一步透析,并以时间线顺序将震网病毒的进行了系统性梳理:

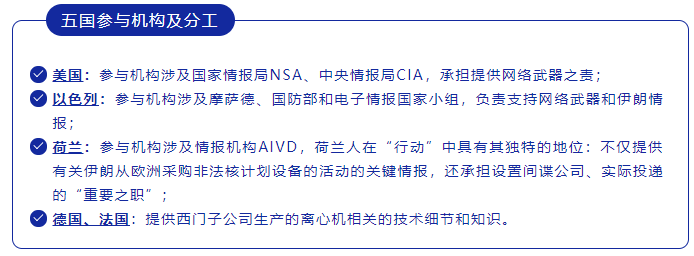

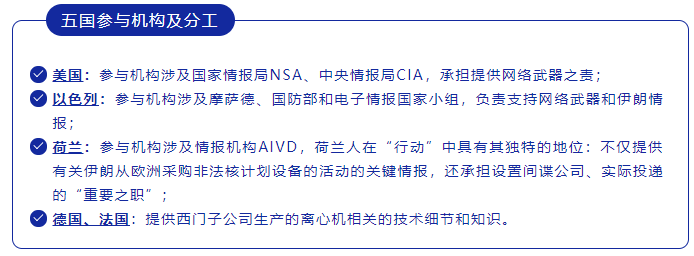

在抽丝剥茧,层层剖析,“超级武器”如何上演摧毁“核武器”大战之时,我们先来认识下“参战国”。实际上,除美国以色列两个国家外,“摧毁伊朗核计划”行动还得到了荷兰、德国、法国三个国家的支持,故而“震网武器”行动又名“奥林匹克”行动,五国分别代表了奥林匹克上的五环。他们一起合作、通过线上线下情报、物理和网络的完美结合,步步紧逼,完成了长达六年的渗透、入侵行动,把伊朗重新拉回了谈判桌。

故事始于20世纪70年代,巴基斯塔核物理科学家阿卜杜勒·卡迪尔·可汗(Adbul·Qadeer·Khan) 从一家荷兰公司偷走了用于分离铀产物的西门子离心机和相关蓝图。然后,向其他国家出售。1996年,可汗开始把离心机(数千台)和蓝图,卖给伊朗和利比亚,支持他们各自的核武器计划。2000年,位于纳坦兹(Natanz)的核工厂破土动工,计划建造一座能够容纳50,000台旋转离心机以富集铀气的设施。同年,荷兰情报机构AIVD潜入伊朗某核心国防组织,获取了伊朗核计划相关情报。2002年,伊朗异见政治组织在华盛顿开发布会,公开曝光伊朗的核计划,引起联合国和西方国家重视。2003年,英美情报部门在联合行动中截获了一批(约数千)可汗卖往利比亚的离心机。这批离心机组件与在纳坦兹使用的型号相同。在谈判中,以放低对利比亚的制裁为条件,利比亚同意放弃核计划,同时退还所有已经收到的离心机。2004年,IAEA(国际原子能组织)试图进一步调查伊朗核计划,伊朗表面也同意放弃计划,但是仍在计划暗中筹划。于是同年,在荷兰人的抗议下,美国获取了被扣押的利比亚离心机(同运往纳坦兹的是同一款),并运到位于田纳西州的橡树岭国家实验室进行分析,以确定伊朗需要多长时间才能充满足够的气体来制造炸弹,而植入干扰和破坏离心机的网络武器的计划,也自此诞生。

此外,同样在该年,在摩萨德的努力下,以色列驻荷大使、美国驻荷大使馆CIA官员同AIVD(荷兰情报机构)代表见面,开始制定对伊朗核武器的情报计划,但当年只停留在情报层面,还未制定针对工控系统的攻击计划。一方面也是因为AIVD在伊朗的间谍网还不够坚实,当时,荷兰情报机构在伊朗仅有一名间谍,在CIA和摩萨德的请求后,AVID开始在伊朗设立间谍网,建立两条情报获取的线路,每条线路都涉及一家当地的和核工厂有关的皮包公司,尝试通过内部打入纳坦兹。2005年,伊朗撕毁核武器协议,继续开始核武器研制计划。2006年2月,第一批六氟化铀产物开始从纳坦兹的实验工厂产出。这一年,在伊朗“高歌猛进”核计划时,大洋的彼岸,用于攻击“核武器”的网络武器也已研制完毕,并在搭建的模拟环境中成功实现了攻击测试,乔治布什确认了成功后授权秘密行动,即“奥林匹克”行动。2007年2月,伊朗正式启动核计划,开始在纳坦兹安装离心机。当年5月,伊朗在纳坦兹安装了1,700台富含天然气的离心机,并计划在夏天前,再安装两倍的离心机。但就在2007年夏天之前,荷兰间谍已经成功潜入了。

据其中两位消息人士透露,荷兰特工建立的第一家公司未能进入纳坦兹,因该公司的成立方式存在问题,并且“伊朗人已经开始怀疑”他的存在。在以色列的援助下,第二家公司的间谍,伪装成维修工成功潜入了纳坦兹。虽然他的工作并不能直接接触到离心机,但该间谍利用几个月里多次进入纳坦兹机会,持续收集相关信息。研制网络武器的小组将“震网”设计为只在特定的网络和配置下才发作。(备注,在此次披露的消息中,并没有提供特工所收集的信息,但依据震网病毒本身是一种精确攻击,只有在发现非常具体的设备配置和网络状况时才会进行破坏。使用特工提供的信息,攻击者能够更新代码并提供一些攻击精确度。

事实上,有证据表明在此期间发生的代码更新。根据安全公司赛门铁克公司对震网病毒进行逆向分析发现,攻击者在2006年5月和2007年2月对代码进行了更新,并于2007年9月24日对代码进行了最后的修改,修改了完成攻击所需的关键功能,并在该日期编译了代码。编译代码就是启动它之前的最后阶段。此前代码的修改与更新也暗示了荷兰间谍在2007年提供的情报对此版本有所贡献。)9月24日,第一批攻击的代码完成。该代码旨在关闭随机数量的离心机上的出口阀门,致使铀能进不能出,此举提升了离心机内部压力,损坏离心机,并浪费铀。

由于纳坦兹的离心机网络是隔离的,离心机工程师会用U盘拷代码进离心机网络,因此间谍要么是直接把U盘插到了离心机网络,要么是感染了工程师,接着让工程师带入感染后的代码。

2008年,震网成功影响了离心机。荷兰间谍再也没有回去过纳坦兹,这一年,恶意软件也被删除了。2009年,美国不满足于当前的结果,决定改变策略并于当年6月,以及在2010年的3、4月再次推出新版本。新版本代码改进版的离心机破坏部分,随机地提高离心机转速到超出设计范围,再降低,试图进一步破坏离心机本身和萃取过程。这一次可能由于他们失去了潜伏到纳坦兹的路径,选择了一个更容易被曝光的激进方案:散播无差别攻击传播的感染版本到五家纳坦兹的合作公司。这一次行动失控了,攻击迅速蔓延到这五家公司的合作伙伴、客户,并最终导致安全公司发现了这一网络武器。2010年6月,震网病毒首次被安全专家检测出来,成为世界史上首个超级网络破坏性武器。事实上,震网病毒有很多个全球公认的“第一”——世界上第一款军用级网络攻击武器,世界上第一款针对工业控制系统的木马病毒,世界上第一款能够对现实世界产生破坏性影响的木马病毒。恰逢震网十年之际,新披露信息,也让这份“旧情报”,又带给我们一些新惊喜和启发。纵览这份时间事件线,我们发现荷兰特工上演的“间谍行动”,通过打入敌方内部方式,获取重要情报信息,成为开启实施震网武器“关键闸门”。此次间谍行动与古希腊“特洛伊木马”典故异曲同工,他们都指向一个道理:最坚固的堡垒往往是从内部攻破的。

人,是安全的尺度,是最重要也是最脆弱的操作资源,是网络安全组织中最强大也是最薄弱的环节。FBI和犯罪现场调查(CSI)等机构联合做的一项安全调查报告显示,超过85%的网络安全威胁来自于内部,危害程度远远超于黑客攻击和病毒造成的损失。

所以,究其来讲,迎战当今网络战,需注重两大挑战,一个是技术的漏洞,一个是人的漏洞。技术上的漏洞不可避免,这时我们就需要“看得见”、“守得住”的能力;而人的漏洞,我们则需要牢牢筑就管理好“身边人”防线,这里的人可能是内部人,还可能是伪装后的敌人。

了解更多国际网络安全资讯

请关注“国际安全智库”

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号